Ajouter des paramètres aux annotations à l'aide des actions de réécriture

Dans cet article de blog, nous allons :

- Démonstration de la recherche et de la mise en correspondance d'annotations

- Annotations Amen à l'aide de modèles mustache

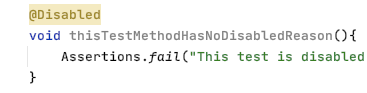

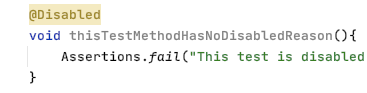

Sensei permet de faire correspondre les modèles de code problématiques et de les modifier en fonction des implémentations convenues. Dans cet exemple, j'utilise @Disabled sans paramètre comme modèle de code problématique.

Annotation de test désactivé

Les tests désactivés sans raison précise peuvent s'avérer problématiques à long terme, car nous oublions pourquoi nous les avons désactivés.

@Disabled

void thisTestMethodHasNoDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Le risque est qu'au fil du temps, la base de code évolue, que le test désactivé ne soit pas mis à jour en fonction de l'objectif du code et qu'il finisse par devenir redondant et non pertinent, voire qu'il ne soit jamais réactivé.

Lors des revues de code, nous soulignons souvent qu'il est judicieux d'ajouter une description explicative en tant que paramètre d'annotation.

@Disabled ("Disabled to demonstrate adding a reason")

void thisTestMethodHasDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Une recette Sensei

Nous pouvons écrire une recette pour détecter quand @Disabled est ajouté sans explication et une solution rapide qui nous rappelle d'ajouter la raison réelle expliquant pourquoi nous l'avons désactivé.

Lorsque je pense à ce que je vais faire, je dois le faire :

- correspond à l'annotation Disabled sans aucun paramètre

- modifiez l'annotation Disabled pour qu'elle contienne un paramètre avec le texte du marqueur "TODO : ajoutez une description ici"

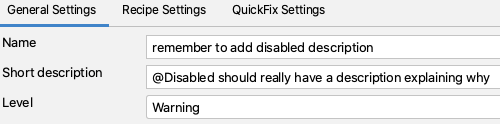

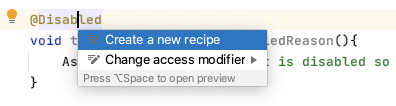

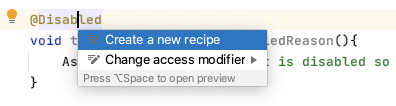

Créer une recette d'alerte

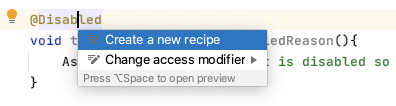

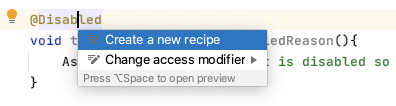

J'utilise Alt+Enter pour créer une nouvelle recette.

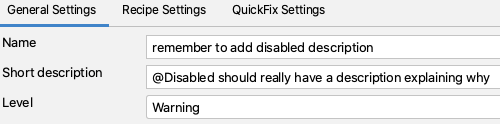

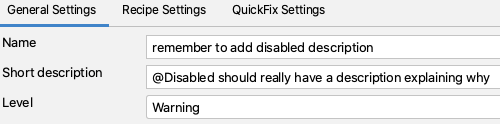

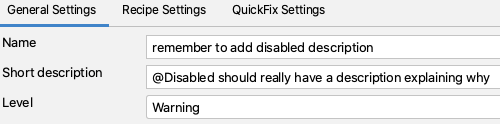

Ajoutez ensuite le texte descriptif de base dans les informations générales.

En faisant de la règle un avertissement, tout code correspondant est mis en évidence mais n'apparaît pas comme une erreur flagrante.

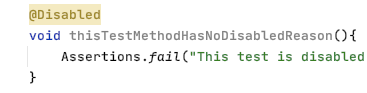

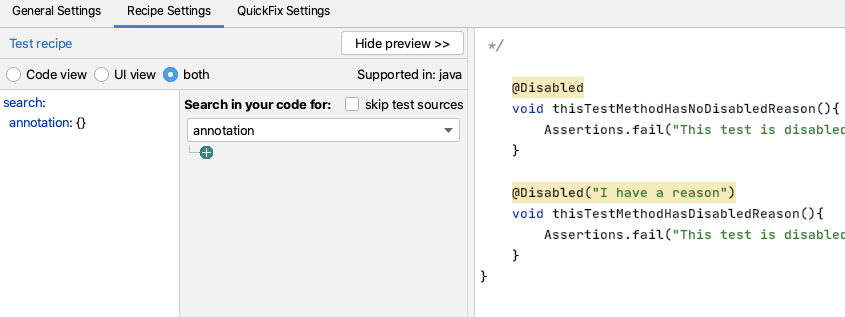

Trouver l'annotation

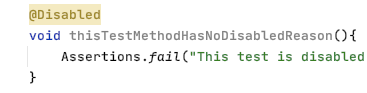

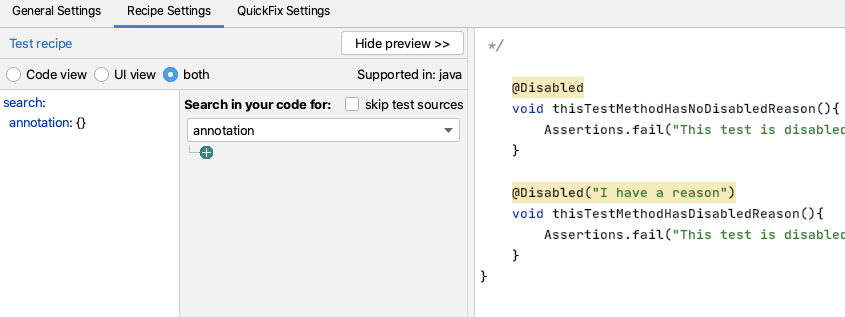

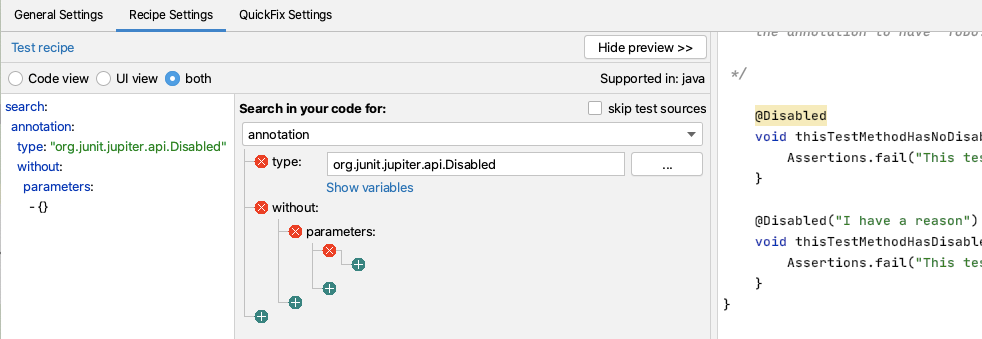

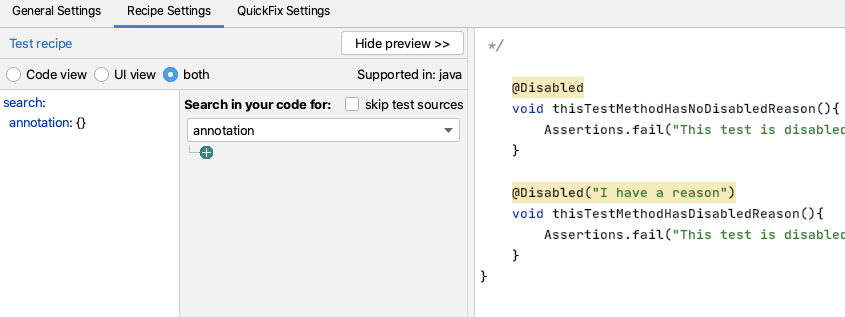

Dans l'éditeur de recettes, je modifie la recherche pour qu'elle corresponde à une annotation.

Cela permet de mettre en évidence toutes les annotations dans l'aperçu.

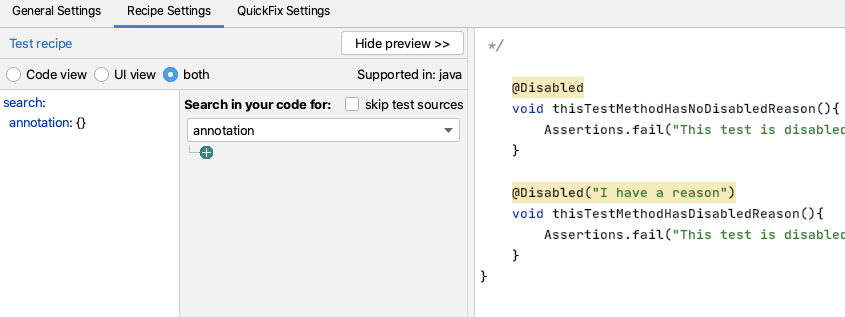

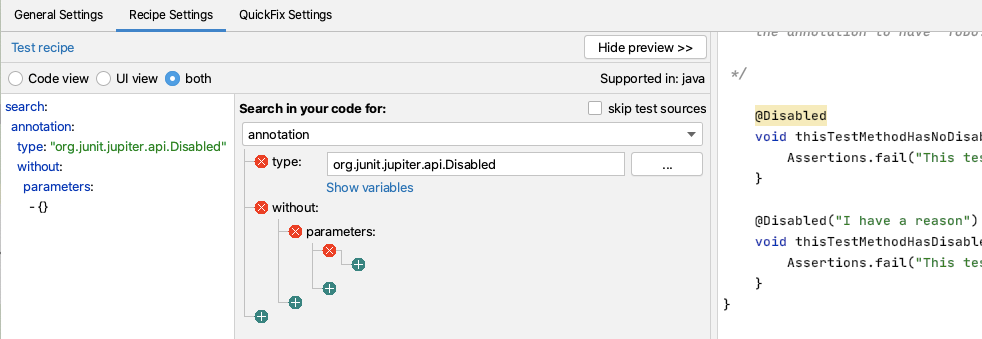

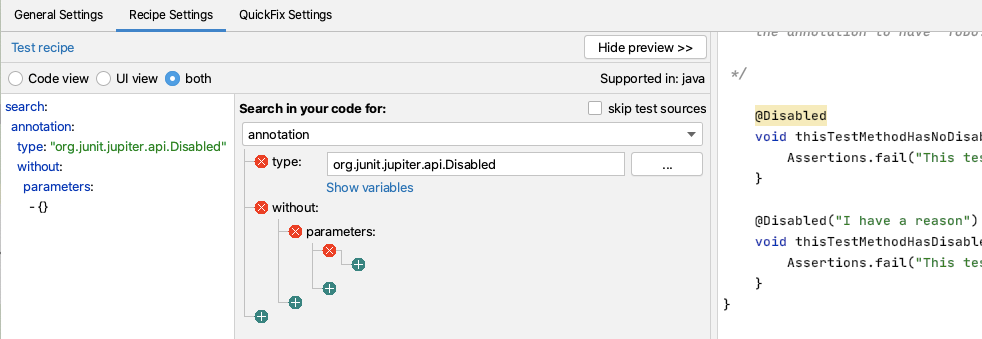

Ceci fait, je souhaite filtrer sur le type d'annotation.

Je pourrais simplement utiliser Disabled, mais je qualifie complètement la classe avec le package afin qu'elle ne corresponde qu'à l'annotation de JUnit 5. Comme le code source est affiché dans la prévisualisation, je peux facilement copier et coller ce texte à partir du code réel afin d'éviter les fautes de frappe.

Je souhaite ensuite ne faire correspondre que les annotations sans paramètres, et je peux utiliser l'interface graphique pour ce faire.

c'est-à-dire la recherche :

search:

annotation:

type: "org.junit.jupiter.api.Disabled"

without:

parameters:

- {}

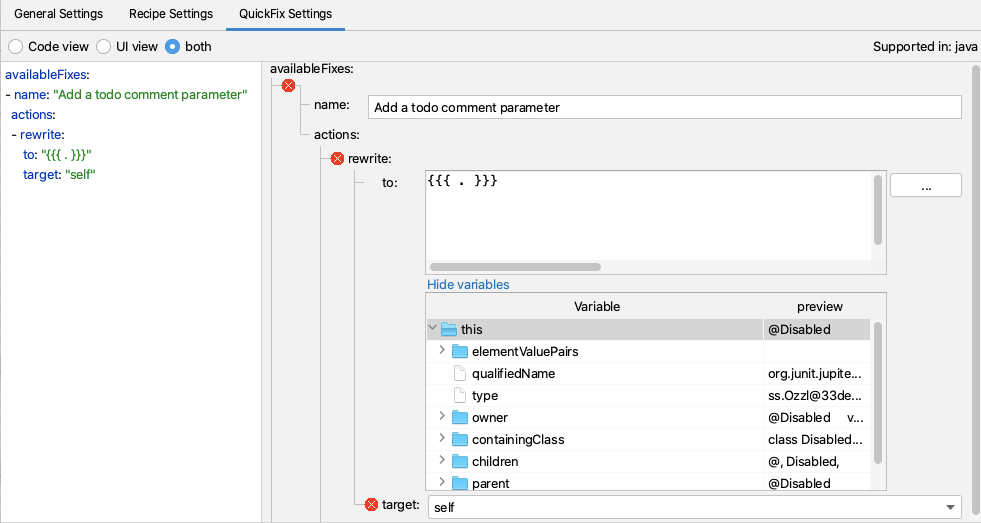

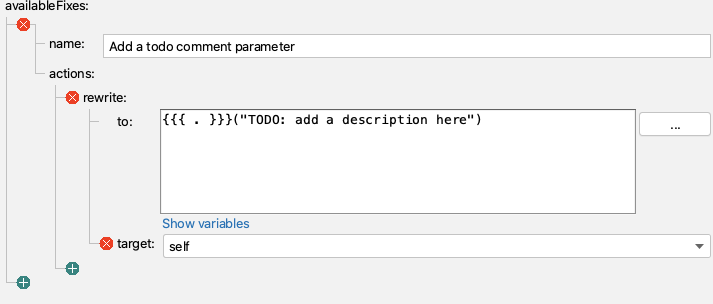

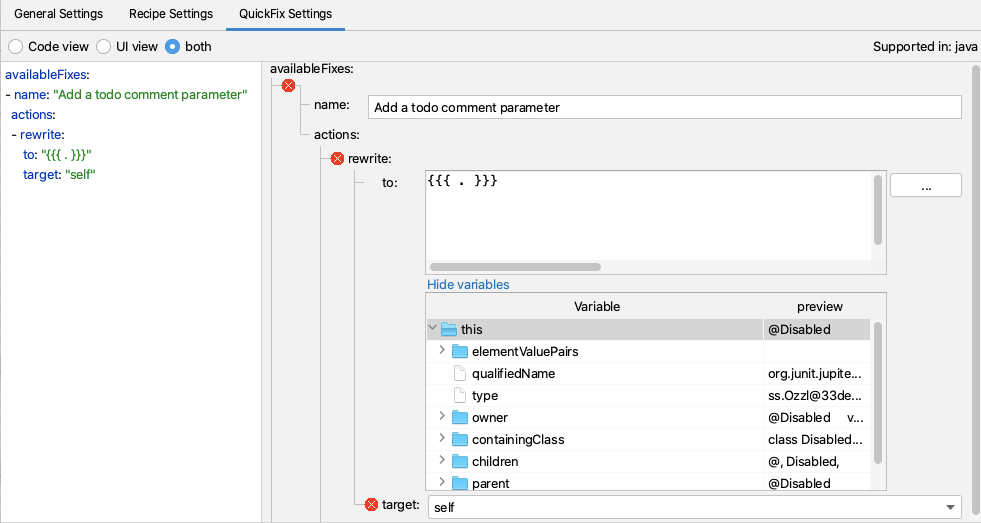

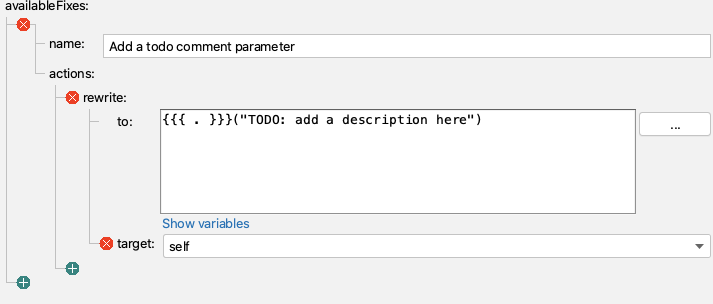

Créer une action de réécriture rapide

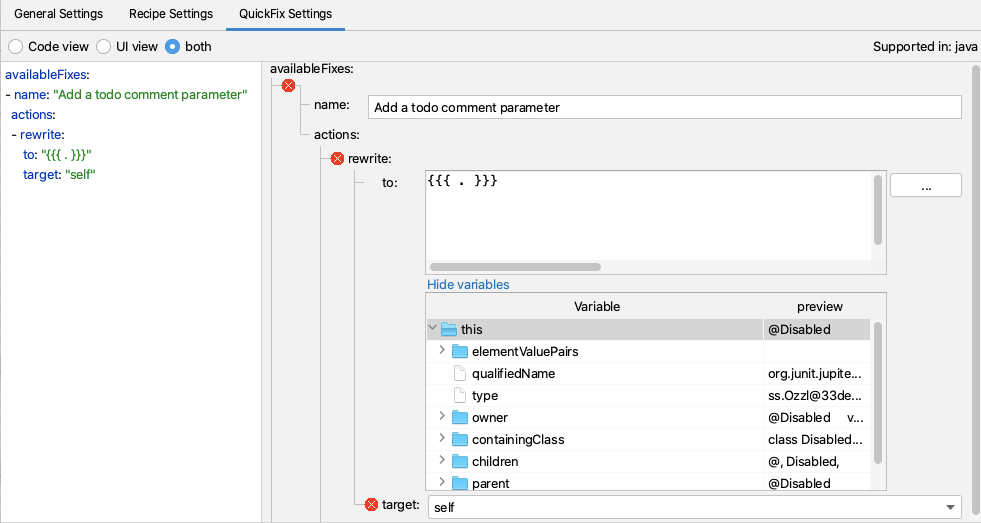

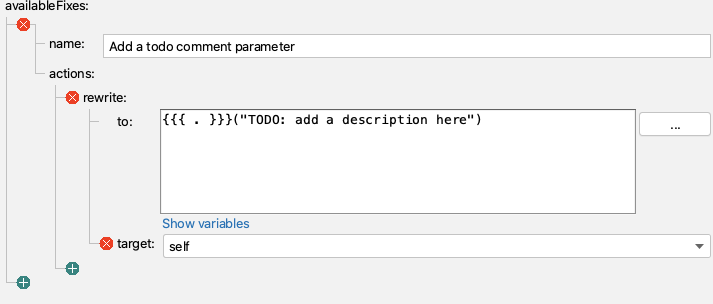

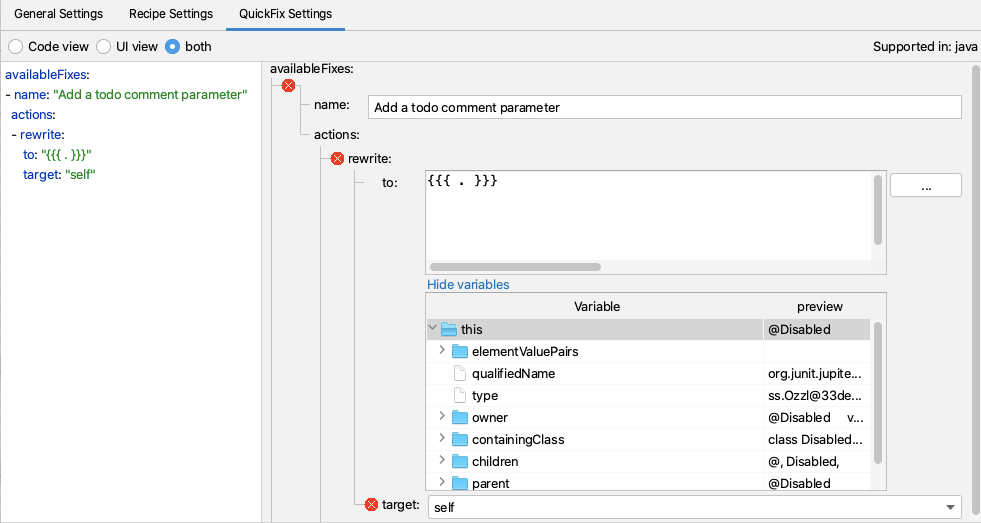

Pour ma correction rapide, j'utiliserai une action de réécriture.

J'utilise la fonctionnalité Show Variables pour afficher les variables de Mustache et prévisualiser leur contenu.

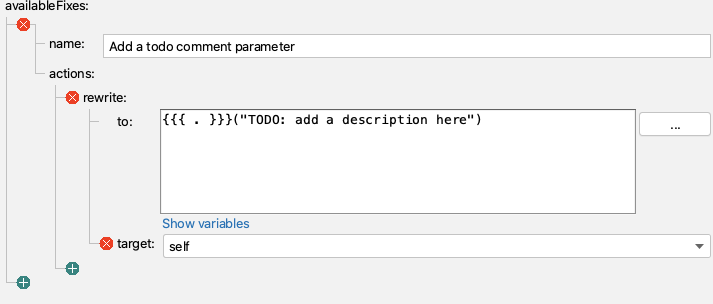

J'ajoute ensuite le code supplémentaire nécessaire à la création du commentaire de marqueur de lieu.

c'est-à-dire QuickFix :

availableFixes:

- name: "Add a todo comment parameter"

actions:

- rewrite:

to: "{{{ . }}}(\"TODO: add a description here\")"

target: "self"

Sensei en action

Nous avons créé une courte vidéo montrant le processus de création de recettes en action.

Résumé

Lors de l'élaboration d'un correctif rapide de réécriture, il est plus facile de rechercher l'élément de code que l'on souhaite réécrire, car il s'agit alors de l'entité propre sur laquelle on peut agir.

Dans cet exemple, j'ai utilisé une action de réécriture pour modifier l'annotation. La réécriture est une action à usage général qui peut s'appliquer à n'importe quel élément de code et constitue une bonne option par défaut à explorer.

Apprenez à utiliser Sensei pour faire correspondre des modèles de code problématiques, puis modifiez-les en fonction des implémentations convenues à l'aide d'exemples de correspondance d'annotations.

Alan Richardson a plus de vingt ans d'expérience professionnelle dans le domaine des technologies de l'information. Il a travaillé en tant que développeur et à tous les niveaux de la hiérarchie des tests, du testeur au responsable des tests. Responsable des relations avec les développeurs à l'adresse Secure Code Warrior, il travaille directement avec les équipes pour améliorer le développement de codes sécurisés de qualité. Alan est l'auteur de quatre livres, dont "Dear Evil Tester" et "Java For Testers". Alan a également créé une formation en ligne courses pour aider les gens à apprendre les tests techniques sur le Web et Selenium WebDriver avec Java. Alan publie ses écrits et ses vidéos de formation sur SeleniumSimplified.com, EvilTester.com, JavaForTesters.com et CompendiumDev.co.uk.

Secure Code Warrior est là pour vous aider à sécuriser le code tout au long du cycle de vie du développement logiciel et à créer une culture dans laquelle la cybersécurité est une priorité. Que vous soyez responsable AppSec, développeur, CISO ou toute autre personne impliquée dans la sécurité, nous pouvons aider votre organisation à réduire les risques associés à un code non sécurisé.

Réservez une démonstrationAlan Richardson a plus de vingt ans d'expérience professionnelle dans le domaine des technologies de l'information. Il a travaillé en tant que développeur et à tous les niveaux de la hiérarchie des tests, du testeur au responsable des tests. Responsable des relations avec les développeurs à l'adresse Secure Code Warrior, il travaille directement avec les équipes pour améliorer le développement de codes sécurisés de qualité. Alan est l'auteur de quatre livres, dont "Dear Evil Tester" et "Java For Testers". Alan a également créé une formation en ligne courses pour aider les gens à apprendre les tests techniques sur le Web et Selenium WebDriver avec Java. Alan publie ses écrits et ses vidéos de formation sur SeleniumSimplified.com, EvilTester.com, JavaForTesters.com et CompendiumDev.co.uk.

Dans cet article de blog, nous allons :

- Démonstration de la recherche et de la mise en correspondance d'annotations

- Annotations Amen à l'aide de modèles mustache

Sensei permet de faire correspondre les modèles de code problématiques et de les modifier en fonction des implémentations convenues. Dans cet exemple, j'utilise @Disabled sans paramètre comme modèle de code problématique.

Annotation de test désactivé

Les tests désactivés sans raison précise peuvent s'avérer problématiques à long terme, car nous oublions pourquoi nous les avons désactivés.

@Disabled

void thisTestMethodHasNoDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Le risque est qu'au fil du temps, la base de code évolue, que le test désactivé ne soit pas mis à jour en fonction de l'objectif du code et qu'il finisse par devenir redondant et non pertinent, voire qu'il ne soit jamais réactivé.

Lors des revues de code, nous soulignons souvent qu'il est judicieux d'ajouter une description explicative en tant que paramètre d'annotation.

@Disabled ("Disabled to demonstrate adding a reason")

void thisTestMethodHasDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Une recette Sensei

Nous pouvons écrire une recette pour détecter quand @Disabled est ajouté sans explication et une solution rapide qui nous rappelle d'ajouter la raison réelle expliquant pourquoi nous l'avons désactivé.

Lorsque je pense à ce que je vais faire, je dois le faire :

- correspond à l'annotation Disabled sans aucun paramètre

- modifiez l'annotation Disabled pour qu'elle contienne un paramètre avec le texte du marqueur "TODO : ajoutez une description ici"

Créer une recette d'alerte

J'utilise Alt+Enter pour créer une nouvelle recette.

Ajoutez ensuite le texte descriptif de base dans les informations générales.

En faisant de la règle un avertissement, tout code correspondant est mis en évidence mais n'apparaît pas comme une erreur flagrante.

Trouver l'annotation

Dans l'éditeur de recettes, je modifie la recherche pour qu'elle corresponde à une annotation.

Cela permet de mettre en évidence toutes les annotations dans l'aperçu.

Ceci fait, je souhaite filtrer sur le type d'annotation.

Je pourrais simplement utiliser Disabled, mais je qualifie complètement la classe avec le package afin qu'elle ne corresponde qu'à l'annotation de JUnit 5. Comme le code source est affiché dans la prévisualisation, je peux facilement copier et coller ce texte à partir du code réel afin d'éviter les fautes de frappe.

Je souhaite ensuite ne faire correspondre que les annotations sans paramètres, et je peux utiliser l'interface graphique pour ce faire.

c'est-à-dire la recherche :

search:

annotation:

type: "org.junit.jupiter.api.Disabled"

without:

parameters:

- {}

Créer une action de réécriture rapide

Pour ma correction rapide, j'utiliserai une action de réécriture.

J'utilise la fonctionnalité Show Variables pour afficher les variables de Mustache et prévisualiser leur contenu.

J'ajoute ensuite le code supplémentaire nécessaire à la création du commentaire de marqueur de lieu.

c'est-à-dire QuickFix :

availableFixes:

- name: "Add a todo comment parameter"

actions:

- rewrite:

to: "{{{ . }}}(\"TODO: add a description here\")"

target: "self"

Sensei en action

Nous avons créé une courte vidéo montrant le processus de création de recettes en action.

Résumé

Lors de l'élaboration d'un correctif rapide de réécriture, il est plus facile de rechercher l'élément de code que l'on souhaite réécrire, car il s'agit alors de l'entité propre sur laquelle on peut agir.

Dans cet exemple, j'ai utilisé une action de réécriture pour modifier l'annotation. La réécriture est une action à usage général qui peut s'appliquer à n'importe quel élément de code et constitue une bonne option par défaut à explorer.

Dans cet article de blog, nous allons :

- Démonstration de la recherche et de la mise en correspondance d'annotations

- Annotations Amen à l'aide de modèles mustache

Sensei permet de faire correspondre les modèles de code problématiques et de les modifier en fonction des implémentations convenues. Dans cet exemple, j'utilise @Disabled sans paramètre comme modèle de code problématique.

Annotation de test désactivé

Les tests désactivés sans raison précise peuvent s'avérer problématiques à long terme, car nous oublions pourquoi nous les avons désactivés.

@Disabled

void thisTestMethodHasNoDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Le risque est qu'au fil du temps, la base de code évolue, que le test désactivé ne soit pas mis à jour en fonction de l'objectif du code et qu'il finisse par devenir redondant et non pertinent, voire qu'il ne soit jamais réactivé.

Lors des revues de code, nous soulignons souvent qu'il est judicieux d'ajouter une description explicative en tant que paramètre d'annotation.

@Disabled ("Disabled to demonstrate adding a reason")

void thisTestMethodHasDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Une recette Sensei

Nous pouvons écrire une recette pour détecter quand @Disabled est ajouté sans explication et une solution rapide qui nous rappelle d'ajouter la raison réelle expliquant pourquoi nous l'avons désactivé.

Lorsque je pense à ce que je vais faire, je dois le faire :

- correspond à l'annotation Disabled sans aucun paramètre

- modifiez l'annotation Disabled pour qu'elle contienne un paramètre avec le texte du marqueur "TODO : ajoutez une description ici"

Créer une recette d'alerte

J'utilise Alt+Enter pour créer une nouvelle recette.

Ajoutez ensuite le texte descriptif de base dans les informations générales.

En faisant de la règle un avertissement, tout code correspondant est mis en évidence mais n'apparaît pas comme une erreur flagrante.

Trouver l'annotation

Dans l'éditeur de recettes, je modifie la recherche pour qu'elle corresponde à une annotation.

Cela permet de mettre en évidence toutes les annotations dans l'aperçu.

Ceci fait, je souhaite filtrer sur le type d'annotation.

Je pourrais simplement utiliser Disabled, mais je qualifie complètement la classe avec le package afin qu'elle ne corresponde qu'à l'annotation de JUnit 5. Comme le code source est affiché dans la prévisualisation, je peux facilement copier et coller ce texte à partir du code réel afin d'éviter les fautes de frappe.

Je souhaite ensuite ne faire correspondre que les annotations sans paramètres, et je peux utiliser l'interface graphique pour ce faire.

c'est-à-dire la recherche :

search:

annotation:

type: "org.junit.jupiter.api.Disabled"

without:

parameters:

- {}

Créer une action de réécriture rapide

Pour ma correction rapide, j'utiliserai une action de réécriture.

J'utilise la fonctionnalité Show Variables pour afficher les variables de Mustache et prévisualiser leur contenu.

J'ajoute ensuite le code supplémentaire nécessaire à la création du commentaire de marqueur de lieu.

c'est-à-dire QuickFix :

availableFixes:

- name: "Add a todo comment parameter"

actions:

- rewrite:

to: "{{{ . }}}(\"TODO: add a description here\")"

target: "self"

Sensei en action

Nous avons créé une courte vidéo montrant le processus de création de recettes en action.

Résumé

Lors de l'élaboration d'un correctif rapide de réécriture, il est plus facile de rechercher l'élément de code que l'on souhaite réécrire, car il s'agit alors de l'entité propre sur laquelle on peut agir.

Dans cet exemple, j'ai utilisé une action de réécriture pour modifier l'annotation. La réécriture est une action à usage général qui peut s'appliquer à n'importe quel élément de code et constitue une bonne option par défaut à explorer.

Cliquez sur le lien ci-dessous et téléchargez le PDF de cette ressource.

Secure Code Warrior est là pour vous aider à sécuriser le code tout au long du cycle de vie du développement logiciel et à créer une culture dans laquelle la cybersécurité est une priorité. Que vous soyez responsable AppSec, développeur, CISO ou toute autre personne impliquée dans la sécurité, nous pouvons aider votre organisation à réduire les risques associés à un code non sécurisé.

Voir le rapportRéservez une démonstrationAlan Richardson a plus de vingt ans d'expérience professionnelle dans le domaine des technologies de l'information. Il a travaillé en tant que développeur et à tous les niveaux de la hiérarchie des tests, du testeur au responsable des tests. Responsable des relations avec les développeurs à l'adresse Secure Code Warrior, il travaille directement avec les équipes pour améliorer le développement de codes sécurisés de qualité. Alan est l'auteur de quatre livres, dont "Dear Evil Tester" et "Java For Testers". Alan a également créé une formation en ligne courses pour aider les gens à apprendre les tests techniques sur le Web et Selenium WebDriver avec Java. Alan publie ses écrits et ses vidéos de formation sur SeleniumSimplified.com, EvilTester.com, JavaForTesters.com et CompendiumDev.co.uk.

Dans cet article de blog, nous allons :

- Démonstration de la recherche et de la mise en correspondance d'annotations

- Annotations Amen à l'aide de modèles mustache

Sensei permet de faire correspondre les modèles de code problématiques et de les modifier en fonction des implémentations convenues. Dans cet exemple, j'utilise @Disabled sans paramètre comme modèle de code problématique.

Annotation de test désactivé

Les tests désactivés sans raison précise peuvent s'avérer problématiques à long terme, car nous oublions pourquoi nous les avons désactivés.

@Disabled

void thisTestMethodHasNoDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Le risque est qu'au fil du temps, la base de code évolue, que le test désactivé ne soit pas mis à jour en fonction de l'objectif du code et qu'il finisse par devenir redondant et non pertinent, voire qu'il ne soit jamais réactivé.

Lors des revues de code, nous soulignons souvent qu'il est judicieux d'ajouter une description explicative en tant que paramètre d'annotation.

@Disabled ("Disabled to demonstrate adding a reason")

void thisTestMethodHasDisabledReason(){

Assertions.fail("This test is disabled and should not run");

}

Une recette Sensei

Nous pouvons écrire une recette pour détecter quand @Disabled est ajouté sans explication et une solution rapide qui nous rappelle d'ajouter la raison réelle expliquant pourquoi nous l'avons désactivé.

Lorsque je pense à ce que je vais faire, je dois le faire :

- correspond à l'annotation Disabled sans aucun paramètre

- modifiez l'annotation Disabled pour qu'elle contienne un paramètre avec le texte du marqueur "TODO : ajoutez une description ici"

Créer une recette d'alerte

J'utilise Alt+Enter pour créer une nouvelle recette.

Ajoutez ensuite le texte descriptif de base dans les informations générales.

En faisant de la règle un avertissement, tout code correspondant est mis en évidence mais n'apparaît pas comme une erreur flagrante.

Trouver l'annotation

Dans l'éditeur de recettes, je modifie la recherche pour qu'elle corresponde à une annotation.

Cela permet de mettre en évidence toutes les annotations dans l'aperçu.

Ceci fait, je souhaite filtrer sur le type d'annotation.

Je pourrais simplement utiliser Disabled, mais je qualifie complètement la classe avec le package afin qu'elle ne corresponde qu'à l'annotation de JUnit 5. Comme le code source est affiché dans la prévisualisation, je peux facilement copier et coller ce texte à partir du code réel afin d'éviter les fautes de frappe.

Je souhaite ensuite ne faire correspondre que les annotations sans paramètres, et je peux utiliser l'interface graphique pour ce faire.

c'est-à-dire la recherche :

search:

annotation:

type: "org.junit.jupiter.api.Disabled"

without:

parameters:

- {}

Créer une action de réécriture rapide

Pour ma correction rapide, j'utiliserai une action de réécriture.

J'utilise la fonctionnalité Show Variables pour afficher les variables de Mustache et prévisualiser leur contenu.

J'ajoute ensuite le code supplémentaire nécessaire à la création du commentaire de marqueur de lieu.

c'est-à-dire QuickFix :

availableFixes:

- name: "Add a todo comment parameter"

actions:

- rewrite:

to: "{{{ . }}}(\"TODO: add a description here\")"

target: "self"

Sensei en action

Nous avons créé une courte vidéo montrant le processus de création de recettes en action.

Résumé

Lors de l'élaboration d'un correctif rapide de réécriture, il est plus facile de rechercher l'élément de code que l'on souhaite réécrire, car il s'agit alors de l'entité propre sur laquelle on peut agir.

Dans cet exemple, j'ai utilisé une action de réécriture pour modifier l'annotation. La réécriture est une action à usage général qui peut s'appliquer à n'importe quel élément de code et constitue une bonne option par défaut à explorer.

Table des matières

Alan Richardson a plus de vingt ans d'expérience professionnelle dans le domaine des technologies de l'information. Il a travaillé en tant que développeur et à tous les niveaux de la hiérarchie des tests, du testeur au responsable des tests. Responsable des relations avec les développeurs à l'adresse Secure Code Warrior, il travaille directement avec les équipes pour améliorer le développement de codes sécurisés de qualité. Alan est l'auteur de quatre livres, dont "Dear Evil Tester" et "Java For Testers". Alan a également créé une formation en ligne courses pour aider les gens à apprendre les tests techniques sur le Web et Selenium WebDriver avec Java. Alan publie ses écrits et ses vidéos de formation sur SeleniumSimplified.com, EvilTester.com, JavaForTesters.com et CompendiumDev.co.uk.

Secure Code Warrior est là pour vous aider à sécuriser le code tout au long du cycle de vie du développement logiciel et à créer une culture dans laquelle la cybersécurité est une priorité. Que vous soyez responsable AppSec, développeur, CISO ou toute autre personne impliquée dans la sécurité, nous pouvons aider votre organisation à réduire les risques associés à un code non sécurisé.

Réservez une démonstrationTéléchargerRessources pour vous aider à démarrer

Loi sur la cyber-résilience (CRA) Parcours d'apprentissage alignés

SCW soutient la préparation à la loi sur la cyber-résilience (CRA) grâce à des quêtes alignées sur la CRA et des collections d'apprentissage conceptuel qui aident les équipes de développement à acquérir les compétences nécessaires en matière de conception sécurisée, de SDLC et de codage sécurisé, conformément aux principes de développement sécurisé de la CRA.

La Chambre de commerce établit la norme en matière de sécurité à grande échelle axée sur les développeurs

La Chambre de commerce néerlandaise explique comment elle a intégré le codage sécurisé dans le développement quotidien grâce à des certifications basées sur les rôles, à l'évaluation comparative du Trust Score et à une culture de responsabilité partagée en matière de sécurité.

Modélisation des menaces avec l'IA : transformer chaque développeur en modélisateur de menaces

Vous repartirez mieux équipé pour aider les développeurs à combiner les idées et les techniques de modélisation des menaces avec les outils d'IA qu'ils utilisent déjà pour renforcer la sécurité, améliorer la collaboration et créer des logiciels plus résilients dès le départ.

Ressources pour vous aider à démarrer

L'IA peut écrire et réviser du code, mais les humains assument toujours le risque

Le lancement de Claude Code Security par Anthropic marque un point de convergence décisif entre le développement de logiciels assisté par l'IA et l'évolution rapide de notre approche de la cybersécurité moderne.

Explication de la loi sur la cyber-résilience : implications pour le développement de logiciels sécurisés dès la conception

Découvrez les exigences de la loi européenne sur la cyber-résilience (CRA), à qui elle s'applique et comment les équipes d'ingénieurs peuvent s'y préparer grâce à des pratiques de sécurité dès la conception, à la prévention des vulnérabilités et au renforcement des capacités des développeurs.

Facteur 1 : Critères de réussite définis et mesurables

Le catalyseur n° 1 inaugure notre série en 10 parties intitulée « Les catalyseurs de la réussite » en montrant comment relier le codage sécurisé à des résultats commerciaux tels que la réduction des risques et la vitesse pour une maturité à long terme des programmes.

%20(1).avif)

.avif)