Qu'est-ce que le codage sécurisé ? Techniques, normes et ressources

Lorsque les vulnérabilités logicielles sont traitées comme une réflexion après coup ou comme un obstacle à l'innovation, les organisations ouvrent la porte à des violations de données, à des atteintes à la réputation et à des responsabilités juridiques coûteuses. Les cyberattaques exploitent souvent les faiblesses du code qui auraient pu être évitées grâce à des pratiques de développement plus rigoureuses.

Le codage sécurisé relève ces défis en intégrant des principes de sécurité à chaque étape du développement. Au lieu de mettre en œuvre des correctifs après la découverte de vulnérabilités, les développeurs écrivent du code avec des protections intégrées contre les menaces courantes telles que les attaques par injection et les scripts intersites (XSS). Voyons de plus près comment le codage sécurisé peut aider votre entreprise à réduire les risques, à préserver la confiance des utilisateurs et à se conformer aux exigences réglementaires, tout en fournissant des logiciels fiables et de grande qualité.

Qu'est-ce que le codage sécurisé ?

Le codage sécurisé est le principe qui consiste à suivre les meilleures pratiques en matière de sécurité lors de l'écriture d'un logiciel afin de remédier aux vulnérabilités potentielles. Plutôt que de traiter la sécurité comme une phase distincte du développement, le codage sécurisé intègre des mesures de protection éprouvées dès les premières étapes, en veillant à ce que les développeurs s'approprient la sécurité du code et disposent des compétences nécessaires pour l'appliquer efficacement.

Les normes reconnues de codage sécurisé produites par des organisations telles que l'Open Worldwide Application Security Project (OWASP) ou la division CERT du Software Engineering Institute peuvent servir d'étoile polaire aux développeurs qui cherchent à éviter les pièges courants exploités par les attaquants. Dans le paysage actuel de la cybersécurité, il n'est pas négociable de renforcer en permanence les compétences fondamentales et pratiques en matière de codage sécurisé afin de mettre en œuvre ces stratégies en toute sécurité dans les flux de travail existants. Par exemple, la validation d'autant d'entrées utilisateur que possible peut prévenir les attaques par injection SQL, tandis que l'encodage des sorties permet de bloquer les XSS. Ces pratiques de codage sécurisé, ainsi que d'autres, réduisent le risque de failles et permettent de créer des applications plus résistantes, capables de faire face à l'évolution des cybermenaces.

Pourquoi le codage sécurisé est-il si important ?

Le codage sécurisé est important car de nombreuses cyberattaques réussies exploitent des vulnérabilités qui auraient pu être évitées au cours du développement. En donnant la priorité aux pratiques sécurisées dès le départ, vous réduisez la probabilité d'introduire des failles que les attaquants peuvent utiliser pour compromettre les données ou perturber les opérations. En intégrant la sécurité à chaque étape du cycle de développement des logiciels (SDLC), vous vous assurez que chaque fonctionnalité, mise à jour et intégration est conçue dans un souci de protection.

Il est beaucoup moins coûteux de traiter les risques de manière proactive pendant le développement que de les corriger après le déploiement, où la remédiation peut nécessiter des correctifs d'urgence, des temps d'arrêt et des ressources d'intervention en cas d'incident. Elle améliore également la conformité avec les réglementations en matière de protection des données, en évitant les amendes potentielles et les problèmes juridiques. Les pratiques de codage sécurisé favorisent également la confiance des consommateurs dans votre entreprise et font de la sécurité une partie intégrante de la réputation de votre marque.

Vulnérabilités communes en matière de sécurité du code

Le codage sécurisé vise à prévenir les vulnérabilités les plus fréquentes et les plus dangereuses exploitées par les attaquants, ainsi que les vecteurs de menace émergents, tels que ceux liés à l'utilisation d'outils de codage de l'IA. Voici un aperçu de plusieurs vulnérabilités courantes, des dommages qu'elles peuvent causer et de la manière dont le codage sécurisé peut contribuer à les atténuer.

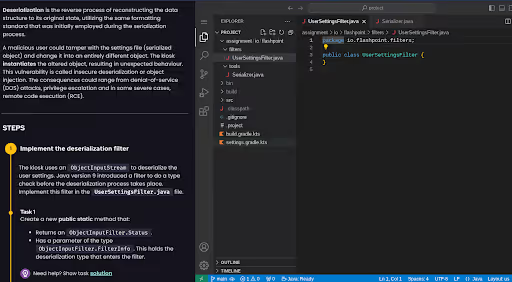

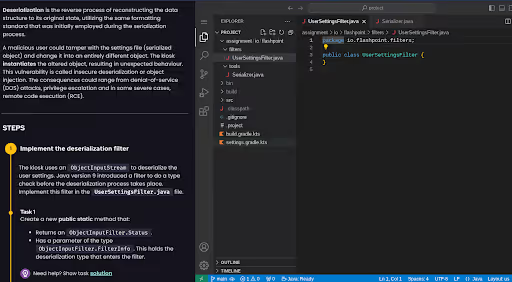

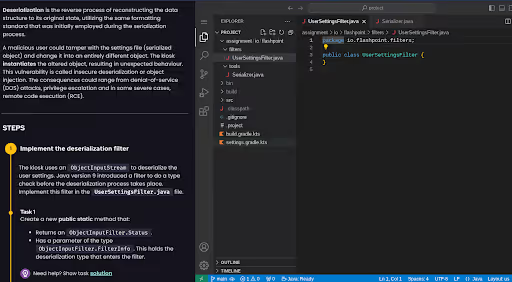

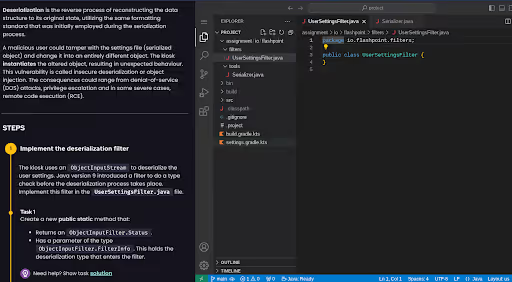

Défauts de désérialisation

Les défauts de désérialisation se produisent lorsqu'une application accepte et traite des données provenant de sources externes sans les valider correctement. La sérialisation convertit les objets dans un format qui peut être stocké ou transmis, tandis que la désérialisation reconstruit ces objets pour les utiliser. L'impact d'une faille de désérialisation peut être grave, entraînant l'exécution d'un code arbitraire ou une escalade des privilèges. Le codage sécurisé permet de remédier à ce problème en garantissant que seules des données fiables et validées sont désérialisées et en évitant, dans la mesure du possible, la désérialisation native d'entrées non fiables.

Attaques par injection

Les attaques par injection se produisent lorsqu'un attaquant fournit des données qui sont interprétées comme faisant partie d'une commande ou d'une requête par l'application. Le type le plus connu est l'injection SQL, où des instructions SQL malveillantes sont insérées dans des requêtes pour accéder au contenu d'une base de données ou le modifier. Les conséquences des attaques par injection sont vastes, allant de l'accès non autorisé aux données et de leur suppression à la compromission totale du système. Les bases de données contenant des informations personnelles, financières ou propriétaires sensibles sont des cibles privilégiées. Le codage sécurisé permet de prévenir les vulnérabilités liées aux injections en utilisant des requêtes paramétrées ou des instructions préparées, en échappant les données non fiables avant qu'elles ne soient traitées et en appliquant une validation stricte des entrées. Ces pratiques de codage sécurisé, ainsi que d'autres, peuvent empêcher les attaquants de modifier le comportement prévu de l'application.

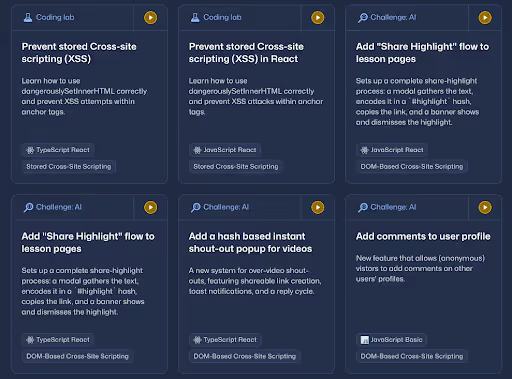

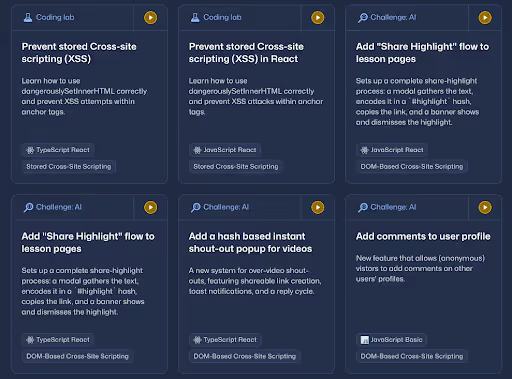

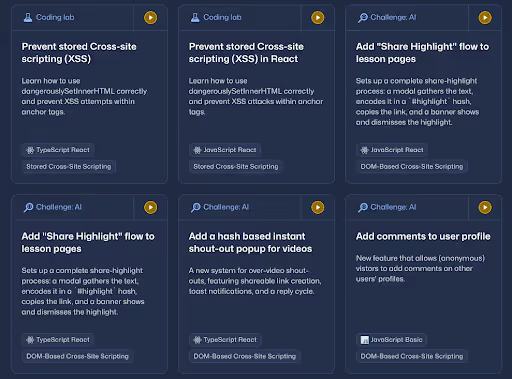

Scripts intersites (XSS)

Le cross-site scripting (XSS) est une forme d'attaque par injection qui cible les applications web en insérant des scripts malveillants dans les pages visualisées par d'autres utilisateurs. Cela se produit généralement lorsqu'une application inclut une entrée utilisateur non validée dans sa sortie. Lorsque le navigateur d'un autre utilisateur affiche la page, le script malveillant s'exécute, ce qui peut entraîner le vol de cookies, la capture de frappes clavier ou la redirection vers des sites malveillants.

L'impact du XSS peut inclure le détournement de session et l'usurpation d'identité. Pour les entreprises, cela érode la confiance des clients et peut avoir des conséquences réglementaires si des données sensibles sont compromises. Le codage sécurisé permet de lutter contre les XSS en nettoyant et en codant toutes les données fournies par l'utilisateur avant qu'elles ne soient affichées, en utilisant des cadres qui échappent automatiquement à la sortie et en mettant en œuvre une politique de sécurité du contenu (CSP) afin de limiter les scripts qui peuvent être exécutés.

Contrôle d'accès

Les vulnérabilités liées au contrôle d'accès surviennent lorsque les règles relatives à ce que les utilisateurs peuvent voir ou faire ne sont pas correctement définies ou appliquées. Un contrôle d'accès défaillant permet à des attaquants de contourner les restrictions de rôle prévues pour les utilisateurs, ce qui leur permet de lire des données sensibles, de modifier des enregistrements ou d'effectuer des actions réservées à des utilisateurs privilégiés.

Les problèmes de contrôle d'accès posent un défi important et les outils de codage de l'IA, en particulier, ont eu du mal à traiter efficacement cette catégorie de vulnérabilité, ce qui souligne le besoin de compétences et de sensibilisation des développeurs. L'impact d'un contrôle d'accès défaillant est important. Par exemple, si un pirate peut accéder aux fonctions réservées aux administrateurs, il peut désactiver les paramètres de sécurité, extraire des informations privées ou usurper l'identité d'autres utilisateurs.

Les pratiques de codage sécurisé permettent de contrer ces risques en appliquant des contrôles d'autorisation côté serveur pour chaque requête, en suivant le principe du moindre privilège et en évitant de s'appuyer uniquement sur l'obscurité (comme le masquage des liens) en tant que mesure de sécurité. En outre, la réalisation de tests rigoureux de contrôle d'accès permet de s'assurer que ces protections restent solides à long terme.

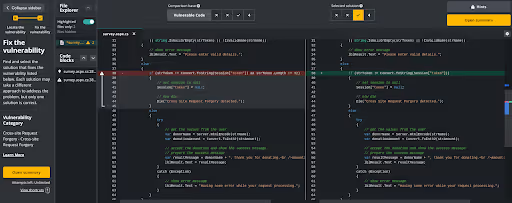

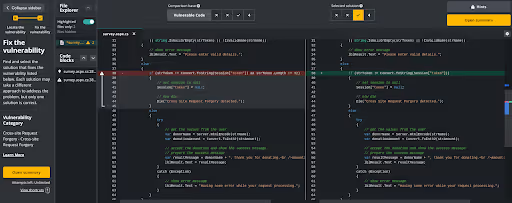

Falsification des requêtes intersites (CSRF)

Les attaques par falsification des requêtes intersites (CSRF) forcent un utilisateur à effectuer une action non désirée sur un autre site où il est authentifié. Il peut s'agir d'un transfert de fonds, d'un changement d'adresse électronique ou d'une modification des paramètres d'un compte. L'attaque fonctionne parce que le navigateur inclut automatiquement des jetons d'authentification valides, tels que des cookies, dans la requête falsifiée.

Le codage sécurisé permet de se prémunir contre le CSRF en mettant en œuvre des jetons anti-CSRF uniques pour chaque session d'utilisateur et en les validant à chaque demande de changement d'état. D'autres moyens de défense consistent à exiger une réauthentification pour les actions critiques et à définir l'attribut SameSite sur les cookies pour éviter qu'ils ne soient envoyés avec des requêtes intersites. En intégrant ces protections dans le cycle de développement, vous pouvez faire en sorte que votre système ne traite que des actions légitimes et intentionnelles.

Authentification non sécurisée

On parle d'authentification non sécurisée lorsque le processus de vérification de l'identité d'un utilisateur est faible, prévisible ou autrement défectueux. Cela peut résulter de mauvaises politiques en matière de mots de passe, d'un stockage non sécurisé des informations d'identification ou d'un manque d'authentification multifactorielle (MFA). Les attaquants peuvent exploiter ces faiblesses par le biais de diverses méthodes, notamment les attaques par force brute, le bourrage d'informations d'identification ou l'interception d'informations d'identification non chiffrées en transit. L'impact d'une authentification non sécurisée est grave car elle peut donner aux attaquants un accès direct aux comptes d'utilisateurs, aux contrôles administratifs et aux données sensibles. Une fois à l'intérieur, ils peuvent compromettre davantage les systèmes ou s'emparer d'informations précieuses.

Le codage sécurisé permet de remédier à cette vulnérabilité en imposant des exigences strictes en matière de mots de passe, en hachant et en salant les informations d'identification stockées, en utilisant des protocoles sécurisés tels que HTTPS pour tous les échanges d'authentification et en intégrant l'AMF pour fournir une couche de vérification supplémentaire. Les développeurs doivent également concevoir des mécanismes de connexion qui limitent les échecs et détectent rapidement les activités suspectes, de sorte que les systèmes d'authentification constituent une ligne de défense solide plutôt qu'un point faible.

6 pratiques de codage sécurisées à suivre

La création de logiciels sécurisés ne se limite pas à la connaissance des menaces existantes. Il faut apprendre et intégrer des pratiques et des modèles de codage sécurisés qui ont fait leurs preuves. Les techniques ci-dessous proposent des mesures concrètes que les développeurs peuvent prendre pour que la sécurité fasse partie intégrante de chaque projet.

1. Mettre en œuvre le contrôle d'accès des utilisateurs

Comme nous l'avons vu plus haut, le contrôle d'accès des utilisateurs consiste à définir et à appliquer des autorisations pour chaque rôle d'utilisateur dans votre système. Un contrôle d'accès rigoureux empêche les utilisateurs non autorisés de consulter des données sensibles, de modifier des enregistrements ou d'effectuer des actions administratives. Il limite également les dégâts en cas de compromission d'un compte utilisateur, puisqu'un pirate ne dispose que des autorisations de ce compte.

Un contrôle d'accès efficace nécessite une authentification solide pour vérifier l'identité, suivie de contrôles d'autorisation pour confirmer que l'utilisateur authentifié a la permission d'effectuer l'action demandée. Vous devez régulièrement revoir vos pratiques de contrôle d'accès afin de les aligner sur le principe du moindre privilège, en accordant aux utilisateurs l'accès minimum nécessaire à l'accomplissement de leur travail. Le contrôle d'accès repose également sur une surveillance régulière afin de maintenir à jour les politiques et les utilisateurs dans le système, ainsi que sur des audits qui signalent rapidement toute activité inhabituelle.

2. Valider et assainir les données

La validation et l'assainissement des données consistent à vérifier toutes les entrées afin de s'assurer qu'elles respectent les formats, les types et les modèles attendus avant de les traiter, puis à nettoyer les données afin d'en supprimer le contenu potentiellement dangereux. Ces pratiques doivent s'appliquer aux données entrantes provenant de n'importe quelle source externe, car même les sources fiables peuvent être compromises, de sorte que chaque entrée doit être traitée comme non fiable jusqu'à ce qu'elle soit vérifiée. En intégrant la validation et l'assainissement dans le processus de développement, vous maintenez votre application à l'abri des menaces courantes telles que les attaques par injection.

3. Écrire dans une langue moderne

Le codage sécurisé ne se limite pas à la manière dont vous écrivez le code. Il s'agit également de choisir des outils et des environnements qui permettent d'éviter plus facilement d'introduire des failles de sécurité. Si le passage intégral à un langage moderne n'est souvent pas une option réaliste ou efficace pour de nombreuses entreprises, l'utilisation, au moins partielle, d'un langage de programmation moderne - et l'utilisation de la dernière version de tous les langages que vous avez choisis - peut améliorer la sécurité des logiciels. Les langages et frameworks modernes offrent généralement une meilleure sécurité de la mémoire, un contrôle de type plus solide et une protection intégrée contre les vulnérabilités courantes. Par exemple, des langages comme Rust et Go sont conçus dans un souci de sécurité, ce qui permet d'éviter des problèmes tels que les débordements de mémoire tampon, auxquels les langages plus anciens peuvent être plus enclins.

Les langages établis comme Java ou Python peuvent être difficiles à moderniser et à sécuriser, mais le fait de suivre les versions les plus récentes vous garantit l'accès aux dernières fonctionnalités de sécurité et aux améliorations de performance. De nombreuses mises à jour corrigent des vulnérabilités connues, suppriment des fonctions non sûres et fournissent des paramètres par défaut plus sûrs.

4. Obscurcissement du code de pratique

L'obscurcissement du code consiste à rendre votre code source ou votre code compilé plus difficile à comprendre, à désosser ou à manipuler pour les attaquants. Bien qu'elle ne remplace pas les autres mesures de sécurité, elle ajoute une couche supplémentaire de défense en cachant la logique de l'application et les routines sensibles aux regards indiscrets. L'obscurcissement peut impliquer des techniques telles que le renommage de variables et de fonctions en identifiants sans signification ou la restructuration du code de manière à le rendre plus difficile à suivre.

L'objectif est d'augmenter le coût et l'effort nécessaires à un attaquant pour trouver et exploiter les vulnérabilités. Dans le cadre du codage sécurisé, l'obscurcissement s'ajoute à d'autres pratiques de sécurité solides pour faire de votre application une cible moins attrayante.

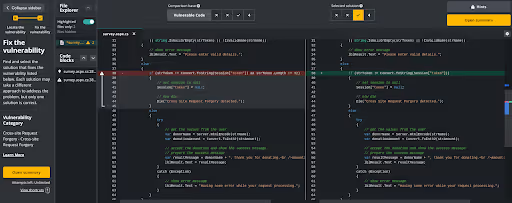

5. Scannez et contrôlez votre code

Les pratiques de codage sécurisé impliquent également une analyse et une surveillance actives de votre code. Les outils de test statique de la sécurité des applications (SAST) analysent votre code source à la recherche de vulnérabilités connues avant son déploiement, tandis que les outils de test dynamique de la sécurité des applications (DAST) testent les applications en cours d'exécution à la recherche de failles exploitables en temps réel. La combinaison de ces deux approches vous permet de détecter les problèmes de manière précoce et continue.

Au-delà de l'analyse au cours du développement, il est essentiel de mettre en œuvre une surveillance continue dans la production. Cela implique la mise en place d'alertes en cas d'activité inhabituelle, l'enregistrement des événements de sécurité et l'utilisation d'outils d'autoprotection des applications en cours d'exécution (RASP) pour détecter et bloquer les attaques en temps réel. Une analyse et une surveillance régulières garantissent que, même si des vulnérabilités se glissent pendant le développement, vous avez la visibilité nécessaire pour y remédier rapidement avant que des dommages importants ne soient causés.

6. Documenter et mettre en œuvre des normes de codage sécurisées

La documentation des normes de codage sécurisé consiste à créer un ensemble clair de lignes directrices qui définissent comment votre équipe écrit un code sûr, maintenable et conforme. Ces normes doivent couvrir des sujets tels que la validation des entrées, la gestion des erreurs, les pratiques de cryptage et la gestion des sessions, ainsi que la manière de traiter les vulnérabilités courantes propres à votre pile technologique.

La mise en place de ces normes garantit que tous les développeurs, des ingénieurs débutants aux architectes chevronnés, suivent les mêmes principes de sécurité. Associées à des formations et à des mises à jour régulières, ces normes deviennent une ressource vivante qui permet à votre processus de développement de s'aligner sur les dernières exigences en matière de sécurité.

Normes et cadres de codage sécurisés

Si vous cherchez de l'aide pour élaborer vos propres normes de codage, les lignes directrices populaires ci-dessous peuvent vous aider. Elles couvrent une série de pratiques qui traitent des vulnérabilités courantes et peuvent aider à clarifier la manière d'aligner vos efforts de codage sur les meilleures pratiques de l'industrie.

Pratiques de codage sécurisé de l'OWASP

L'OWASP est l'une des sources les plus reconnues pour les développeurs qui souhaitent intégrer la sécurité dans leur code du début à la fin. Il produit des ressources clés en matière de codage sécurisé, telles que l'OWASP Developer Guide et l'OWASP Top 10. L'approche de l'OWASP est très pragmatique et propose des listes de contrôle et des conseils de codage que les développeurs peuvent appliquer pendant le développement.

Le respect des lignes directrices de l'OWASP profite aux équipes en créant une base commune pour un codage sécurisé dans tous les projets. L'OWASP étant régulièrement mis à jour pour refléter les nouveaux vecteurs de menace et les nouvelles techniques d'attaque, les organisations peuvent l'utiliser pour garder une longueur d'avance sur les risques émergents. En intégrant les principes de l'OWASP dans votre flux de travail, vous améliorez la qualité du code, réduisez les vulnérabilités et vous vous alignez sur les directives largement acceptées par l'industrie.

Cadre de développement de logiciels sécurisés du NIST

Le National Institute of Standards and Technology (NIST) publie des conseils complets sur le codage sécurisé, parallèlement à des cadres de cybersécurité plus larges. En plus de fournir des informations sur les pratiques de haut niveau en matière de développement de logiciels sécurisés, le cadre de développement de logiciels sécurisés du NIST (SSDF) propose un vocabulaire commun qui améliore la communication sur les questions clés au sein des équipes de votre entreprise et entre elles. Il se concentre sur les résultats plutôt que sur des techniques spécifiques, et il est donc préférable de l'utiliser en complément d'autres normes telles que celles de l'OWASP ou du SEI CERT Coding Standards.

Normes de codage du SEI CERT

Développées par la division CERT du Software Engineering Institute (SEI), les normes de codage du SEI CERT sont axées sur la prévention des failles de sécurité dans des langages de programmation spécifiques, notamment C, C++, Java et Perl. Chaque norme spécifique à un langage comporte des règles de codage sécurisées, des explications détaillées et des exemples de code conforme et non conforme. Comme les normes de codage du CERT abordent les nuances et les particularités de langages de programmation spécifiques, elles sont très utiles et exploitables pour les développeurs qui travaillent dans ces environnements.

Cycle de développement de la sécurité Microsoft

Le cycle de développement de la sécurité (SDL) de Microsoft est un ensemble de pratiques visant à intégrer la sécurité dans le processus de développement des logiciels. Il comprend des recommandations sur dix sujets importants, notamment la modélisation des menaces, la formation des développeurs à la sécurité et la sécurisation de la chaîne d'approvisionnement des logiciels. Microsoft utilise elle-même cette approche, de sorte que les organisations bénéficient d'un processus testé qui aligne les développeurs, les testeurs et les équipes de sécurité.

ISO/IEC 27001

La norme ISO/IEC 27001 est surtout connue comme une norme pour les systèmes de gestion de la sécurité de l'information (SGSI), mais elle a également de fortes implications pour le codage sécurisé. Bien qu'elle se concentre sur l'établissement d'un SGSI à l'échelle de l'organisation, elle inclut des principes sur le codage sécurisé. Ces recommandations fournissent des orientations de haut niveau que les organisations peuvent suivre lorsqu'elles s'efforcent de mettre en œuvre des pratiques de codage sécurisées.

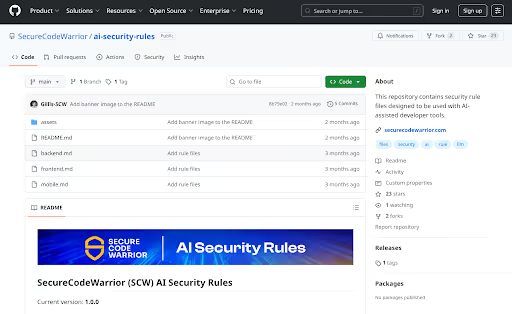

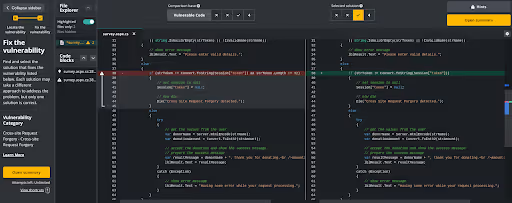

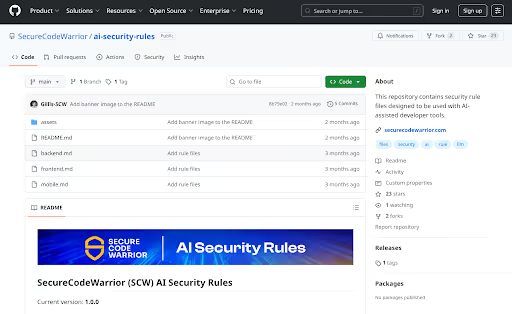

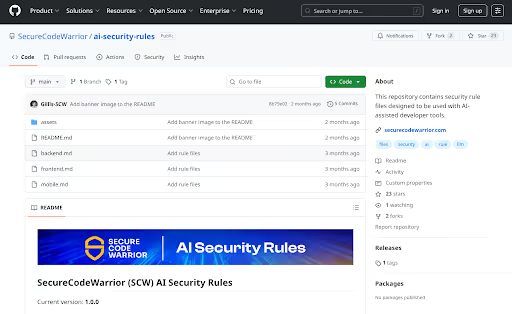

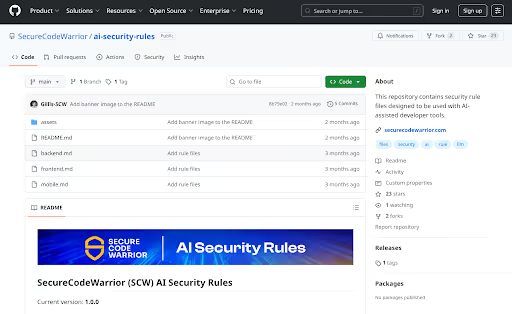

Règles de sécurité de l'IA

Les outils de codage de l'IA sont plus pratiques que jamais, mais ils peuvent faire plus de mal que de bien si leur utilisation n'aboutit pas à un code sûr et précis. Les règles de sécurité de l'IA de Secure Code Warrior- les premières du genre - fournissent des conseils sur les meilleures pratiques de codage sécurisé à utiliser avec des outils d'IA tels que GitHub Copilot, Cline, Cursor et Windsurf. Ces règles permettent à vos assistants de codage de l'IA de rester sur la bonne voie, en mettant en place des garde-fous qui minimisent le risque de code non sécurisé.

Apprenez à créer un code sécurisé dès le départ

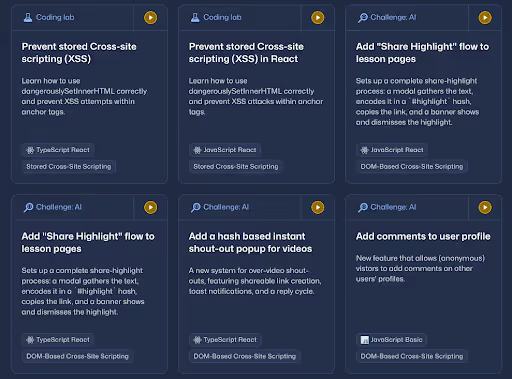

Le codage sécurisé est plus qu'une simple exigence technique - c'est un avantage commercial essentiel. Lorsque votre équipe écrit un code sécurisé dès le départ, vous évitez des vulnérabilités coûteuses, vous réduisez le risque de violation de données et vous fournissez des logiciels auxquels vos clients peuvent faire confiance. La maîtrise des pratiques de codage sécurisé peut toutefois s'avérer particulièrement difficile en l'absence de conseils structurés. Les développeurs ont besoin d'une pratique concrète, d'une connaissance actualisée de l'évolution des menaces et d'un moyen d'appliquer les principes de sécurité en toute confiance dans chaque ligne de code.

La learning platform agile de Secure Code Warrior, certifiée ISO 27001 et conforme à SOC 2, offre exactement cela à votre équipe. Avec une formation sur les meilleures pratiques de sécurité spécifiques au langage, des défis de codage réalistes et un contenu conçu pour une variété de rôles, elle transforme la sécurité d'une réflexion après coup en une partie naturelle du processus de développement. Les développeurs acquièrent les compétences nécessaires pour identifier et corriger les vulnérabilités à un stade précoce, s'aligner sur les normes de l'industrie et s'approprier pleinement la sécurité du code tout au long du cycle de développement du logiciel. Il n'est pas surprenant que les entreprises qui utilisent Secure Code Warrior réduisent les vulnérabilités logicielles de 53 %, réalisent des économies allant jusqu'à 14 millions de dollars et constatent que 92 % de leurs développeurs souhaitent une formation supplémentaire.

Si vous voulez voir comment votre équipe peut écrire un code plus sûr et plus solide dès le premier jour, réservez une démonstration de Secure Code Warrior dès aujourd'hui.

Découvrez ce que signifie réellement le codage sécurisé et comment les pratiques de codage sécurisé peuvent réduire à la fois les vulnérabilités et les coûts liés à la sécurité dans votre entreprise.

Secure Code Warrior fait du codage sécurisé une expérience positive et attrayante pour les développeurs à mesure qu'ils améliorent leurs compétences. Nous guidons chaque codeur le long de son propre parcours d'apprentissage, afin que les développeurs compétents en matière de sécurité deviennent les super-héros quotidiens de notre monde connecté.

Secure Code Warrior est là pour vous aider à sécuriser le code tout au long du cycle de vie du développement logiciel et à créer une culture dans laquelle la cybersécurité est une priorité. Que vous soyez responsable AppSec, développeur, CISO ou toute autre personne impliquée dans la sécurité, nous pouvons aider votre organisation à réduire les risques associés à un code non sécurisé.

Réservez une démonstrationSecure Code Warrior fait du codage sécurisé une expérience positive et attrayante pour les développeurs à mesure qu'ils améliorent leurs compétences. Nous guidons chaque codeur le long de son propre parcours d'apprentissage, afin que les développeurs compétents en matière de sécurité deviennent les super-héros quotidiens de notre monde connecté.

Cet article a été écrit par Secure Code Warrior L'équipe d'experts du secteur de s'engage à fournir aux développeurs les connaissances et les compétences nécessaires pour créer des logiciels sécurisés dès le départ. S'appuyant sur une expertise approfondie des pratiques de codage sécurisé, des tendances du secteur et des connaissances du monde réel.

Lorsque les vulnérabilités logicielles sont traitées comme une réflexion après coup ou comme un obstacle à l'innovation, les organisations ouvrent la porte à des violations de données, à des atteintes à la réputation et à des responsabilités juridiques coûteuses. Les cyberattaques exploitent souvent les faiblesses du code qui auraient pu être évitées grâce à des pratiques de développement plus rigoureuses.

Le codage sécurisé relève ces défis en intégrant des principes de sécurité à chaque étape du développement. Au lieu de mettre en œuvre des correctifs après la découverte de vulnérabilités, les développeurs écrivent du code avec des protections intégrées contre les menaces courantes telles que les attaques par injection et les scripts intersites (XSS). Voyons de plus près comment le codage sécurisé peut aider votre entreprise à réduire les risques, à préserver la confiance des utilisateurs et à se conformer aux exigences réglementaires, tout en fournissant des logiciels fiables et de grande qualité.

Qu'est-ce que le codage sécurisé ?

Le codage sécurisé est le principe qui consiste à suivre les meilleures pratiques en matière de sécurité lors de l'écriture d'un logiciel afin de remédier aux vulnérabilités potentielles. Plutôt que de traiter la sécurité comme une phase distincte du développement, le codage sécurisé intègre des mesures de protection éprouvées dès les premières étapes, en veillant à ce que les développeurs s'approprient la sécurité du code et disposent des compétences nécessaires pour l'appliquer efficacement.

Les normes reconnues de codage sécurisé produites par des organisations telles que l'Open Worldwide Application Security Project (OWASP) ou la division CERT du Software Engineering Institute peuvent servir d'étoile polaire aux développeurs qui cherchent à éviter les pièges courants exploités par les attaquants. Dans le paysage actuel de la cybersécurité, il n'est pas négociable de renforcer en permanence les compétences fondamentales et pratiques en matière de codage sécurisé afin de mettre en œuvre ces stratégies en toute sécurité dans les flux de travail existants. Par exemple, la validation d'autant d'entrées utilisateur que possible peut prévenir les attaques par injection SQL, tandis que l'encodage des sorties permet de bloquer les XSS. Ces pratiques de codage sécurisé, ainsi que d'autres, réduisent le risque de failles et permettent de créer des applications plus résistantes, capables de faire face à l'évolution des cybermenaces.

Pourquoi le codage sécurisé est-il si important ?

Le codage sécurisé est important car de nombreuses cyberattaques réussies exploitent des vulnérabilités qui auraient pu être évitées au cours du développement. En donnant la priorité aux pratiques sécurisées dès le départ, vous réduisez la probabilité d'introduire des failles que les attaquants peuvent utiliser pour compromettre les données ou perturber les opérations. En intégrant la sécurité à chaque étape du cycle de développement des logiciels (SDLC), vous vous assurez que chaque fonctionnalité, mise à jour et intégration est conçue dans un souci de protection.

Il est beaucoup moins coûteux de traiter les risques de manière proactive pendant le développement que de les corriger après le déploiement, où la remédiation peut nécessiter des correctifs d'urgence, des temps d'arrêt et des ressources d'intervention en cas d'incident. Elle améliore également la conformité avec les réglementations en matière de protection des données, en évitant les amendes potentielles et les problèmes juridiques. Les pratiques de codage sécurisé favorisent également la confiance des consommateurs dans votre entreprise et font de la sécurité une partie intégrante de la réputation de votre marque.

Vulnérabilités communes en matière de sécurité du code

Le codage sécurisé vise à prévenir les vulnérabilités les plus fréquentes et les plus dangereuses exploitées par les attaquants, ainsi que les vecteurs de menace émergents, tels que ceux liés à l'utilisation d'outils de codage de l'IA. Voici un aperçu de plusieurs vulnérabilités courantes, des dommages qu'elles peuvent causer et de la manière dont le codage sécurisé peut contribuer à les atténuer.

Défauts de désérialisation

Les défauts de désérialisation se produisent lorsqu'une application accepte et traite des données provenant de sources externes sans les valider correctement. La sérialisation convertit les objets dans un format qui peut être stocké ou transmis, tandis que la désérialisation reconstruit ces objets pour les utiliser. L'impact d'une faille de désérialisation peut être grave, entraînant l'exécution d'un code arbitraire ou une escalade des privilèges. Le codage sécurisé permet de remédier à ce problème en garantissant que seules des données fiables et validées sont désérialisées et en évitant, dans la mesure du possible, la désérialisation native d'entrées non fiables.

Attaques par injection

Les attaques par injection se produisent lorsqu'un attaquant fournit des données qui sont interprétées comme faisant partie d'une commande ou d'une requête par l'application. Le type le plus connu est l'injection SQL, où des instructions SQL malveillantes sont insérées dans des requêtes pour accéder au contenu d'une base de données ou le modifier. Les conséquences des attaques par injection sont vastes, allant de l'accès non autorisé aux données et de leur suppression à la compromission totale du système. Les bases de données contenant des informations personnelles, financières ou propriétaires sensibles sont des cibles privilégiées. Le codage sécurisé permet de prévenir les vulnérabilités liées aux injections en utilisant des requêtes paramétrées ou des instructions préparées, en échappant les données non fiables avant qu'elles ne soient traitées et en appliquant une validation stricte des entrées. Ces pratiques de codage sécurisé, ainsi que d'autres, peuvent empêcher les attaquants de modifier le comportement prévu de l'application.

Scripts intersites (XSS)

Le cross-site scripting (XSS) est une forme d'attaque par injection qui cible les applications web en insérant des scripts malveillants dans les pages visualisées par d'autres utilisateurs. Cela se produit généralement lorsqu'une application inclut une entrée utilisateur non validée dans sa sortie. Lorsque le navigateur d'un autre utilisateur affiche la page, le script malveillant s'exécute, ce qui peut entraîner le vol de cookies, la capture de frappes clavier ou la redirection vers des sites malveillants.

L'impact du XSS peut inclure le détournement de session et l'usurpation d'identité. Pour les entreprises, cela érode la confiance des clients et peut avoir des conséquences réglementaires si des données sensibles sont compromises. Le codage sécurisé permet de lutter contre les XSS en nettoyant et en codant toutes les données fournies par l'utilisateur avant qu'elles ne soient affichées, en utilisant des cadres qui échappent automatiquement à la sortie et en mettant en œuvre une politique de sécurité du contenu (CSP) afin de limiter les scripts qui peuvent être exécutés.

Contrôle d'accès

Les vulnérabilités liées au contrôle d'accès surviennent lorsque les règles relatives à ce que les utilisateurs peuvent voir ou faire ne sont pas correctement définies ou appliquées. Un contrôle d'accès défaillant permet à des attaquants de contourner les restrictions de rôle prévues pour les utilisateurs, ce qui leur permet de lire des données sensibles, de modifier des enregistrements ou d'effectuer des actions réservées à des utilisateurs privilégiés.

Les problèmes de contrôle d'accès posent un défi important et les outils de codage de l'IA, en particulier, ont eu du mal à traiter efficacement cette catégorie de vulnérabilité, ce qui souligne le besoin de compétences et de sensibilisation des développeurs. L'impact d'un contrôle d'accès défaillant est important. Par exemple, si un pirate peut accéder aux fonctions réservées aux administrateurs, il peut désactiver les paramètres de sécurité, extraire des informations privées ou usurper l'identité d'autres utilisateurs.

Les pratiques de codage sécurisé permettent de contrer ces risques en appliquant des contrôles d'autorisation côté serveur pour chaque requête, en suivant le principe du moindre privilège et en évitant de s'appuyer uniquement sur l'obscurité (comme le masquage des liens) en tant que mesure de sécurité. En outre, la réalisation de tests rigoureux de contrôle d'accès permet de s'assurer que ces protections restent solides à long terme.

Falsification des requêtes intersites (CSRF)

Les attaques par falsification des requêtes intersites (CSRF) forcent un utilisateur à effectuer une action non désirée sur un autre site où il est authentifié. Il peut s'agir d'un transfert de fonds, d'un changement d'adresse électronique ou d'une modification des paramètres d'un compte. L'attaque fonctionne parce que le navigateur inclut automatiquement des jetons d'authentification valides, tels que des cookies, dans la requête falsifiée.

Le codage sécurisé permet de se prémunir contre le CSRF en mettant en œuvre des jetons anti-CSRF uniques pour chaque session d'utilisateur et en les validant à chaque demande de changement d'état. D'autres moyens de défense consistent à exiger une réauthentification pour les actions critiques et à définir l'attribut SameSite sur les cookies pour éviter qu'ils ne soient envoyés avec des requêtes intersites. En intégrant ces protections dans le cycle de développement, vous pouvez faire en sorte que votre système ne traite que des actions légitimes et intentionnelles.

Authentification non sécurisée

On parle d'authentification non sécurisée lorsque le processus de vérification de l'identité d'un utilisateur est faible, prévisible ou autrement défectueux. Cela peut résulter de mauvaises politiques en matière de mots de passe, d'un stockage non sécurisé des informations d'identification ou d'un manque d'authentification multifactorielle (MFA). Les attaquants peuvent exploiter ces faiblesses par le biais de diverses méthodes, notamment les attaques par force brute, le bourrage d'informations d'identification ou l'interception d'informations d'identification non chiffrées en transit. L'impact d'une authentification non sécurisée est grave car elle peut donner aux attaquants un accès direct aux comptes d'utilisateurs, aux contrôles administratifs et aux données sensibles. Une fois à l'intérieur, ils peuvent compromettre davantage les systèmes ou s'emparer d'informations précieuses.

Le codage sécurisé permet de remédier à cette vulnérabilité en imposant des exigences strictes en matière de mots de passe, en hachant et en salant les informations d'identification stockées, en utilisant des protocoles sécurisés tels que HTTPS pour tous les échanges d'authentification et en intégrant l'AMF pour fournir une couche de vérification supplémentaire. Les développeurs doivent également concevoir des mécanismes de connexion qui limitent les échecs et détectent rapidement les activités suspectes, de sorte que les systèmes d'authentification constituent une ligne de défense solide plutôt qu'un point faible.

6 pratiques de codage sécurisées à suivre

La création de logiciels sécurisés ne se limite pas à la connaissance des menaces existantes. Il faut apprendre et intégrer des pratiques et des modèles de codage sécurisés qui ont fait leurs preuves. Les techniques ci-dessous proposent des mesures concrètes que les développeurs peuvent prendre pour que la sécurité fasse partie intégrante de chaque projet.

1. Mettre en œuvre le contrôle d'accès des utilisateurs

Comme nous l'avons vu plus haut, le contrôle d'accès des utilisateurs consiste à définir et à appliquer des autorisations pour chaque rôle d'utilisateur dans votre système. Un contrôle d'accès rigoureux empêche les utilisateurs non autorisés de consulter des données sensibles, de modifier des enregistrements ou d'effectuer des actions administratives. Il limite également les dégâts en cas de compromission d'un compte utilisateur, puisqu'un pirate ne dispose que des autorisations de ce compte.

Un contrôle d'accès efficace nécessite une authentification solide pour vérifier l'identité, suivie de contrôles d'autorisation pour confirmer que l'utilisateur authentifié a la permission d'effectuer l'action demandée. Vous devez régulièrement revoir vos pratiques de contrôle d'accès afin de les aligner sur le principe du moindre privilège, en accordant aux utilisateurs l'accès minimum nécessaire à l'accomplissement de leur travail. Le contrôle d'accès repose également sur une surveillance régulière afin de maintenir à jour les politiques et les utilisateurs dans le système, ainsi que sur des audits qui signalent rapidement toute activité inhabituelle.

2. Valider et assainir les données

La validation et l'assainissement des données consistent à vérifier toutes les entrées afin de s'assurer qu'elles respectent les formats, les types et les modèles attendus avant de les traiter, puis à nettoyer les données afin d'en supprimer le contenu potentiellement dangereux. Ces pratiques doivent s'appliquer aux données entrantes provenant de n'importe quelle source externe, car même les sources fiables peuvent être compromises, de sorte que chaque entrée doit être traitée comme non fiable jusqu'à ce qu'elle soit vérifiée. En intégrant la validation et l'assainissement dans le processus de développement, vous maintenez votre application à l'abri des menaces courantes telles que les attaques par injection.

3. Écrire dans une langue moderne

Le codage sécurisé ne se limite pas à la manière dont vous écrivez le code. Il s'agit également de choisir des outils et des environnements qui permettent d'éviter plus facilement d'introduire des failles de sécurité. Si le passage intégral à un langage moderne n'est souvent pas une option réaliste ou efficace pour de nombreuses entreprises, l'utilisation, au moins partielle, d'un langage de programmation moderne - et l'utilisation de la dernière version de tous les langages que vous avez choisis - peut améliorer la sécurité des logiciels. Les langages et frameworks modernes offrent généralement une meilleure sécurité de la mémoire, un contrôle de type plus solide et une protection intégrée contre les vulnérabilités courantes. Par exemple, des langages comme Rust et Go sont conçus dans un souci de sécurité, ce qui permet d'éviter des problèmes tels que les débordements de mémoire tampon, auxquels les langages plus anciens peuvent être plus enclins.

Les langages établis comme Java ou Python peuvent être difficiles à moderniser et à sécuriser, mais le fait de suivre les versions les plus récentes vous garantit l'accès aux dernières fonctionnalités de sécurité et aux améliorations de performance. De nombreuses mises à jour corrigent des vulnérabilités connues, suppriment des fonctions non sûres et fournissent des paramètres par défaut plus sûrs.

4. Obscurcissement du code de pratique

L'obscurcissement du code consiste à rendre votre code source ou votre code compilé plus difficile à comprendre, à désosser ou à manipuler pour les attaquants. Bien qu'elle ne remplace pas les autres mesures de sécurité, elle ajoute une couche supplémentaire de défense en cachant la logique de l'application et les routines sensibles aux regards indiscrets. L'obscurcissement peut impliquer des techniques telles que le renommage de variables et de fonctions en identifiants sans signification ou la restructuration du code de manière à le rendre plus difficile à suivre.

L'objectif est d'augmenter le coût et l'effort nécessaires à un attaquant pour trouver et exploiter les vulnérabilités. Dans le cadre du codage sécurisé, l'obscurcissement s'ajoute à d'autres pratiques de sécurité solides pour faire de votre application une cible moins attrayante.

5. Scannez et contrôlez votre code

Les pratiques de codage sécurisé impliquent également une analyse et une surveillance actives de votre code. Les outils de test statique de la sécurité des applications (SAST) analysent votre code source à la recherche de vulnérabilités connues avant son déploiement, tandis que les outils de test dynamique de la sécurité des applications (DAST) testent les applications en cours d'exécution à la recherche de failles exploitables en temps réel. La combinaison de ces deux approches vous permet de détecter les problèmes de manière précoce et continue.

Au-delà de l'analyse au cours du développement, il est essentiel de mettre en œuvre une surveillance continue dans la production. Cela implique la mise en place d'alertes en cas d'activité inhabituelle, l'enregistrement des événements de sécurité et l'utilisation d'outils d'autoprotection des applications en cours d'exécution (RASP) pour détecter et bloquer les attaques en temps réel. Une analyse et une surveillance régulières garantissent que, même si des vulnérabilités se glissent pendant le développement, vous avez la visibilité nécessaire pour y remédier rapidement avant que des dommages importants ne soient causés.

6. Documenter et mettre en œuvre des normes de codage sécurisées

La documentation des normes de codage sécurisé consiste à créer un ensemble clair de lignes directrices qui définissent comment votre équipe écrit un code sûr, maintenable et conforme. Ces normes doivent couvrir des sujets tels que la validation des entrées, la gestion des erreurs, les pratiques de cryptage et la gestion des sessions, ainsi que la manière de traiter les vulnérabilités courantes propres à votre pile technologique.

La mise en place de ces normes garantit que tous les développeurs, des ingénieurs débutants aux architectes chevronnés, suivent les mêmes principes de sécurité. Associées à des formations et à des mises à jour régulières, ces normes deviennent une ressource vivante qui permet à votre processus de développement de s'aligner sur les dernières exigences en matière de sécurité.

Normes et cadres de codage sécurisés

Si vous cherchez de l'aide pour élaborer vos propres normes de codage, les lignes directrices populaires ci-dessous peuvent vous aider. Elles couvrent une série de pratiques qui traitent des vulnérabilités courantes et peuvent aider à clarifier la manière d'aligner vos efforts de codage sur les meilleures pratiques de l'industrie.

Pratiques de codage sécurisé de l'OWASP

L'OWASP est l'une des sources les plus reconnues pour les développeurs qui souhaitent intégrer la sécurité dans leur code du début à la fin. Il produit des ressources clés en matière de codage sécurisé, telles que l'OWASP Developer Guide et l'OWASP Top 10. L'approche de l'OWASP est très pragmatique et propose des listes de contrôle et des conseils de codage que les développeurs peuvent appliquer pendant le développement.

Le respect des lignes directrices de l'OWASP profite aux équipes en créant une base commune pour un codage sécurisé dans tous les projets. L'OWASP étant régulièrement mis à jour pour refléter les nouveaux vecteurs de menace et les nouvelles techniques d'attaque, les organisations peuvent l'utiliser pour garder une longueur d'avance sur les risques émergents. En intégrant les principes de l'OWASP dans votre flux de travail, vous améliorez la qualité du code, réduisez les vulnérabilités et vous vous alignez sur les directives largement acceptées par l'industrie.

Cadre de développement de logiciels sécurisés du NIST

Le National Institute of Standards and Technology (NIST) publie des conseils complets sur le codage sécurisé, parallèlement à des cadres de cybersécurité plus larges. En plus de fournir des informations sur les pratiques de haut niveau en matière de développement de logiciels sécurisés, le cadre de développement de logiciels sécurisés du NIST (SSDF) propose un vocabulaire commun qui améliore la communication sur les questions clés au sein des équipes de votre entreprise et entre elles. Il se concentre sur les résultats plutôt que sur des techniques spécifiques, et il est donc préférable de l'utiliser en complément d'autres normes telles que celles de l'OWASP ou du SEI CERT Coding Standards.

Normes de codage du SEI CERT

Développées par la division CERT du Software Engineering Institute (SEI), les normes de codage du SEI CERT sont axées sur la prévention des failles de sécurité dans des langages de programmation spécifiques, notamment C, C++, Java et Perl. Chaque norme spécifique à un langage comporte des règles de codage sécurisées, des explications détaillées et des exemples de code conforme et non conforme. Comme les normes de codage du CERT abordent les nuances et les particularités de langages de programmation spécifiques, elles sont très utiles et exploitables pour les développeurs qui travaillent dans ces environnements.

Cycle de développement de la sécurité Microsoft

Le cycle de développement de la sécurité (SDL) de Microsoft est un ensemble de pratiques visant à intégrer la sécurité dans le processus de développement des logiciels. Il comprend des recommandations sur dix sujets importants, notamment la modélisation des menaces, la formation des développeurs à la sécurité et la sécurisation de la chaîne d'approvisionnement des logiciels. Microsoft utilise elle-même cette approche, de sorte que les organisations bénéficient d'un processus testé qui aligne les développeurs, les testeurs et les équipes de sécurité.

ISO/IEC 27001

La norme ISO/IEC 27001 est surtout connue comme une norme pour les systèmes de gestion de la sécurité de l'information (SGSI), mais elle a également de fortes implications pour le codage sécurisé. Bien qu'elle se concentre sur l'établissement d'un SGSI à l'échelle de l'organisation, elle inclut des principes sur le codage sécurisé. Ces recommandations fournissent des orientations de haut niveau que les organisations peuvent suivre lorsqu'elles s'efforcent de mettre en œuvre des pratiques de codage sécurisées.

Règles de sécurité de l'IA

Les outils de codage de l'IA sont plus pratiques que jamais, mais ils peuvent faire plus de mal que de bien si leur utilisation n'aboutit pas à un code sûr et précis. Les règles de sécurité de l'IA de Secure Code Warrior- les premières du genre - fournissent des conseils sur les meilleures pratiques de codage sécurisé à utiliser avec des outils d'IA tels que GitHub Copilot, Cline, Cursor et Windsurf. Ces règles permettent à vos assistants de codage de l'IA de rester sur la bonne voie, en mettant en place des garde-fous qui minimisent le risque de code non sécurisé.

Apprenez à créer un code sécurisé dès le départ

Le codage sécurisé est plus qu'une simple exigence technique - c'est un avantage commercial essentiel. Lorsque votre équipe écrit un code sécurisé dès le départ, vous évitez des vulnérabilités coûteuses, vous réduisez le risque de violation de données et vous fournissez des logiciels auxquels vos clients peuvent faire confiance. La maîtrise des pratiques de codage sécurisé peut toutefois s'avérer particulièrement difficile en l'absence de conseils structurés. Les développeurs ont besoin d'une pratique concrète, d'une connaissance actualisée de l'évolution des menaces et d'un moyen d'appliquer les principes de sécurité en toute confiance dans chaque ligne de code.

La learning platform agile de Secure Code Warrior, certifiée ISO 27001 et conforme à SOC 2, offre exactement cela à votre équipe. Avec une formation sur les meilleures pratiques de sécurité spécifiques au langage, des défis de codage réalistes et un contenu conçu pour une variété de rôles, elle transforme la sécurité d'une réflexion après coup en une partie naturelle du processus de développement. Les développeurs acquièrent les compétences nécessaires pour identifier et corriger les vulnérabilités à un stade précoce, s'aligner sur les normes de l'industrie et s'approprier pleinement la sécurité du code tout au long du cycle de développement du logiciel. Il n'est pas surprenant que les entreprises qui utilisent Secure Code Warrior réduisent les vulnérabilités logicielles de 53 %, réalisent des économies allant jusqu'à 14 millions de dollars et constatent que 92 % de leurs développeurs souhaitent une formation supplémentaire.

Si vous voulez voir comment votre équipe peut écrire un code plus sûr et plus solide dès le premier jour, réservez une démonstration de Secure Code Warrior dès aujourd'hui.

Lorsque les vulnérabilités logicielles sont traitées comme une réflexion après coup ou comme un obstacle à l'innovation, les organisations ouvrent la porte à des violations de données, à des atteintes à la réputation et à des responsabilités juridiques coûteuses. Les cyberattaques exploitent souvent les faiblesses du code qui auraient pu être évitées grâce à des pratiques de développement plus rigoureuses.

Le codage sécurisé relève ces défis en intégrant des principes de sécurité à chaque étape du développement. Au lieu de mettre en œuvre des correctifs après la découverte de vulnérabilités, les développeurs écrivent du code avec des protections intégrées contre les menaces courantes telles que les attaques par injection et les scripts intersites (XSS). Voyons de plus près comment le codage sécurisé peut aider votre entreprise à réduire les risques, à préserver la confiance des utilisateurs et à se conformer aux exigences réglementaires, tout en fournissant des logiciels fiables et de grande qualité.

Qu'est-ce que le codage sécurisé ?

Le codage sécurisé est le principe qui consiste à suivre les meilleures pratiques en matière de sécurité lors de l'écriture d'un logiciel afin de remédier aux vulnérabilités potentielles. Plutôt que de traiter la sécurité comme une phase distincte du développement, le codage sécurisé intègre des mesures de protection éprouvées dès les premières étapes, en veillant à ce que les développeurs s'approprient la sécurité du code et disposent des compétences nécessaires pour l'appliquer efficacement.

Les normes reconnues de codage sécurisé produites par des organisations telles que l'Open Worldwide Application Security Project (OWASP) ou la division CERT du Software Engineering Institute peuvent servir d'étoile polaire aux développeurs qui cherchent à éviter les pièges courants exploités par les attaquants. Dans le paysage actuel de la cybersécurité, il n'est pas négociable de renforcer en permanence les compétences fondamentales et pratiques en matière de codage sécurisé afin de mettre en œuvre ces stratégies en toute sécurité dans les flux de travail existants. Par exemple, la validation d'autant d'entrées utilisateur que possible peut prévenir les attaques par injection SQL, tandis que l'encodage des sorties permet de bloquer les XSS. Ces pratiques de codage sécurisé, ainsi que d'autres, réduisent le risque de failles et permettent de créer des applications plus résistantes, capables de faire face à l'évolution des cybermenaces.

Pourquoi le codage sécurisé est-il si important ?

Le codage sécurisé est important car de nombreuses cyberattaques réussies exploitent des vulnérabilités qui auraient pu être évitées au cours du développement. En donnant la priorité aux pratiques sécurisées dès le départ, vous réduisez la probabilité d'introduire des failles que les attaquants peuvent utiliser pour compromettre les données ou perturber les opérations. En intégrant la sécurité à chaque étape du cycle de développement des logiciels (SDLC), vous vous assurez que chaque fonctionnalité, mise à jour et intégration est conçue dans un souci de protection.

Il est beaucoup moins coûteux de traiter les risques de manière proactive pendant le développement que de les corriger après le déploiement, où la remédiation peut nécessiter des correctifs d'urgence, des temps d'arrêt et des ressources d'intervention en cas d'incident. Elle améliore également la conformité avec les réglementations en matière de protection des données, en évitant les amendes potentielles et les problèmes juridiques. Les pratiques de codage sécurisé favorisent également la confiance des consommateurs dans votre entreprise et font de la sécurité une partie intégrante de la réputation de votre marque.

Vulnérabilités communes en matière de sécurité du code

Le codage sécurisé vise à prévenir les vulnérabilités les plus fréquentes et les plus dangereuses exploitées par les attaquants, ainsi que les vecteurs de menace émergents, tels que ceux liés à l'utilisation d'outils de codage de l'IA. Voici un aperçu de plusieurs vulnérabilités courantes, des dommages qu'elles peuvent causer et de la manière dont le codage sécurisé peut contribuer à les atténuer.

Défauts de désérialisation

Les défauts de désérialisation se produisent lorsqu'une application accepte et traite des données provenant de sources externes sans les valider correctement. La sérialisation convertit les objets dans un format qui peut être stocké ou transmis, tandis que la désérialisation reconstruit ces objets pour les utiliser. L'impact d'une faille de désérialisation peut être grave, entraînant l'exécution d'un code arbitraire ou une escalade des privilèges. Le codage sécurisé permet de remédier à ce problème en garantissant que seules des données fiables et validées sont désérialisées et en évitant, dans la mesure du possible, la désérialisation native d'entrées non fiables.

Attaques par injection

Les attaques par injection se produisent lorsqu'un attaquant fournit des données qui sont interprétées comme faisant partie d'une commande ou d'une requête par l'application. Le type le plus connu est l'injection SQL, où des instructions SQL malveillantes sont insérées dans des requêtes pour accéder au contenu d'une base de données ou le modifier. Les conséquences des attaques par injection sont vastes, allant de l'accès non autorisé aux données et de leur suppression à la compromission totale du système. Les bases de données contenant des informations personnelles, financières ou propriétaires sensibles sont des cibles privilégiées. Le codage sécurisé permet de prévenir les vulnérabilités liées aux injections en utilisant des requêtes paramétrées ou des instructions préparées, en échappant les données non fiables avant qu'elles ne soient traitées et en appliquant une validation stricte des entrées. Ces pratiques de codage sécurisé, ainsi que d'autres, peuvent empêcher les attaquants de modifier le comportement prévu de l'application.

Scripts intersites (XSS)

Le cross-site scripting (XSS) est une forme d'attaque par injection qui cible les applications web en insérant des scripts malveillants dans les pages visualisées par d'autres utilisateurs. Cela se produit généralement lorsqu'une application inclut une entrée utilisateur non validée dans sa sortie. Lorsque le navigateur d'un autre utilisateur affiche la page, le script malveillant s'exécute, ce qui peut entraîner le vol de cookies, la capture de frappes clavier ou la redirection vers des sites malveillants.

L'impact du XSS peut inclure le détournement de session et l'usurpation d'identité. Pour les entreprises, cela érode la confiance des clients et peut avoir des conséquences réglementaires si des données sensibles sont compromises. Le codage sécurisé permet de lutter contre les XSS en nettoyant et en codant toutes les données fournies par l'utilisateur avant qu'elles ne soient affichées, en utilisant des cadres qui échappent automatiquement à la sortie et en mettant en œuvre une politique de sécurité du contenu (CSP) afin de limiter les scripts qui peuvent être exécutés.

Contrôle d'accès

Les vulnérabilités liées au contrôle d'accès surviennent lorsque les règles relatives à ce que les utilisateurs peuvent voir ou faire ne sont pas correctement définies ou appliquées. Un contrôle d'accès défaillant permet à des attaquants de contourner les restrictions de rôle prévues pour les utilisateurs, ce qui leur permet de lire des données sensibles, de modifier des enregistrements ou d'effectuer des actions réservées à des utilisateurs privilégiés.

Les problèmes de contrôle d'accès posent un défi important et les outils de codage de l'IA, en particulier, ont eu du mal à traiter efficacement cette catégorie de vulnérabilité, ce qui souligne le besoin de compétences et de sensibilisation des développeurs. L'impact d'un contrôle d'accès défaillant est important. Par exemple, si un pirate peut accéder aux fonctions réservées aux administrateurs, il peut désactiver les paramètres de sécurité, extraire des informations privées ou usurper l'identité d'autres utilisateurs.

Les pratiques de codage sécurisé permettent de contrer ces risques en appliquant des contrôles d'autorisation côté serveur pour chaque requête, en suivant le principe du moindre privilège et en évitant de s'appuyer uniquement sur l'obscurité (comme le masquage des liens) en tant que mesure de sécurité. En outre, la réalisation de tests rigoureux de contrôle d'accès permet de s'assurer que ces protections restent solides à long terme.

Falsification des requêtes intersites (CSRF)

Les attaques par falsification des requêtes intersites (CSRF) forcent un utilisateur à effectuer une action non désirée sur un autre site où il est authentifié. Il peut s'agir d'un transfert de fonds, d'un changement d'adresse électronique ou d'une modification des paramètres d'un compte. L'attaque fonctionne parce que le navigateur inclut automatiquement des jetons d'authentification valides, tels que des cookies, dans la requête falsifiée.

Le codage sécurisé permet de se prémunir contre le CSRF en mettant en œuvre des jetons anti-CSRF uniques pour chaque session d'utilisateur et en les validant à chaque demande de changement d'état. D'autres moyens de défense consistent à exiger une réauthentification pour les actions critiques et à définir l'attribut SameSite sur les cookies pour éviter qu'ils ne soient envoyés avec des requêtes intersites. En intégrant ces protections dans le cycle de développement, vous pouvez faire en sorte que votre système ne traite que des actions légitimes et intentionnelles.

Authentification non sécurisée

On parle d'authentification non sécurisée lorsque le processus de vérification de l'identité d'un utilisateur est faible, prévisible ou autrement défectueux. Cela peut résulter de mauvaises politiques en matière de mots de passe, d'un stockage non sécurisé des informations d'identification ou d'un manque d'authentification multifactorielle (MFA). Les attaquants peuvent exploiter ces faiblesses par le biais de diverses méthodes, notamment les attaques par force brute, le bourrage d'informations d'identification ou l'interception d'informations d'identification non chiffrées en transit. L'impact d'une authentification non sécurisée est grave car elle peut donner aux attaquants un accès direct aux comptes d'utilisateurs, aux contrôles administratifs et aux données sensibles. Une fois à l'intérieur, ils peuvent compromettre davantage les systèmes ou s'emparer d'informations précieuses.

Le codage sécurisé permet de remédier à cette vulnérabilité en imposant des exigences strictes en matière de mots de passe, en hachant et en salant les informations d'identification stockées, en utilisant des protocoles sécurisés tels que HTTPS pour tous les échanges d'authentification et en intégrant l'AMF pour fournir une couche de vérification supplémentaire. Les développeurs doivent également concevoir des mécanismes de connexion qui limitent les échecs et détectent rapidement les activités suspectes, de sorte que les systèmes d'authentification constituent une ligne de défense solide plutôt qu'un point faible.

6 pratiques de codage sécurisées à suivre

La création de logiciels sécurisés ne se limite pas à la connaissance des menaces existantes. Il faut apprendre et intégrer des pratiques et des modèles de codage sécurisés qui ont fait leurs preuves. Les techniques ci-dessous proposent des mesures concrètes que les développeurs peuvent prendre pour que la sécurité fasse partie intégrante de chaque projet.

1. Mettre en œuvre le contrôle d'accès des utilisateurs

Comme nous l'avons vu plus haut, le contrôle d'accès des utilisateurs consiste à définir et à appliquer des autorisations pour chaque rôle d'utilisateur dans votre système. Un contrôle d'accès rigoureux empêche les utilisateurs non autorisés de consulter des données sensibles, de modifier des enregistrements ou d'effectuer des actions administratives. Il limite également les dégâts en cas de compromission d'un compte utilisateur, puisqu'un pirate ne dispose que des autorisations de ce compte.

Un contrôle d'accès efficace nécessite une authentification solide pour vérifier l'identité, suivie de contrôles d'autorisation pour confirmer que l'utilisateur authentifié a la permission d'effectuer l'action demandée. Vous devez régulièrement revoir vos pratiques de contrôle d'accès afin de les aligner sur le principe du moindre privilège, en accordant aux utilisateurs l'accès minimum nécessaire à l'accomplissement de leur travail. Le contrôle d'accès repose également sur une surveillance régulière afin de maintenir à jour les politiques et les utilisateurs dans le système, ainsi que sur des audits qui signalent rapidement toute activité inhabituelle.

2. Valider et assainir les données

La validation et l'assainissement des données consistent à vérifier toutes les entrées afin de s'assurer qu'elles respectent les formats, les types et les modèles attendus avant de les traiter, puis à nettoyer les données afin d'en supprimer le contenu potentiellement dangereux. Ces pratiques doivent s'appliquer aux données entrantes provenant de n'importe quelle source externe, car même les sources fiables peuvent être compromises, de sorte que chaque entrée doit être traitée comme non fiable jusqu'à ce qu'elle soit vérifiée. En intégrant la validation et l'assainissement dans le processus de développement, vous maintenez votre application à l'abri des menaces courantes telles que les attaques par injection.

3. Écrire dans une langue moderne

Le codage sécurisé ne se limite pas à la manière dont vous écrivez le code. Il s'agit également de choisir des outils et des environnements qui permettent d'éviter plus facilement d'introduire des failles de sécurité. Si le passage intégral à un langage moderne n'est souvent pas une option réaliste ou efficace pour de nombreuses entreprises, l'utilisation, au moins partielle, d'un langage de programmation moderne - et l'utilisation de la dernière version de tous les langages que vous avez choisis - peut améliorer la sécurité des logiciels. Les langages et frameworks modernes offrent généralement une meilleure sécurité de la mémoire, un contrôle de type plus solide et une protection intégrée contre les vulnérabilités courantes. Par exemple, des langages comme Rust et Go sont conçus dans un souci de sécurité, ce qui permet d'éviter des problèmes tels que les débordements de mémoire tampon, auxquels les langages plus anciens peuvent être plus enclins.

Les langages établis comme Java ou Python peuvent être difficiles à moderniser et à sécuriser, mais le fait de suivre les versions les plus récentes vous garantit l'accès aux dernières fonctionnalités de sécurité et aux améliorations de performance. De nombreuses mises à jour corrigent des vulnérabilités connues, suppriment des fonctions non sûres et fournissent des paramètres par défaut plus sûrs.

4. Obscurcissement du code de pratique

L'obscurcissement du code consiste à rendre votre code source ou votre code compilé plus difficile à comprendre, à désosser ou à manipuler pour les attaquants. Bien qu'elle ne remplace pas les autres mesures de sécurité, elle ajoute une couche supplémentaire de défense en cachant la logique de l'application et les routines sensibles aux regards indiscrets. L'obscurcissement peut impliquer des techniques telles que le renommage de variables et de fonctions en identifiants sans signification ou la restructuration du code de manière à le rendre plus difficile à suivre.

L'objectif est d'augmenter le coût et l'effort nécessaires à un attaquant pour trouver et exploiter les vulnérabilités. Dans le cadre du codage sécurisé, l'obscurcissement s'ajoute à d'autres pratiques de sécurité solides pour faire de votre application une cible moins attrayante.

5. Scannez et contrôlez votre code

Les pratiques de codage sécurisé impliquent également une analyse et une surveillance actives de votre code. Les outils de test statique de la sécurité des applications (SAST) analysent votre code source à la recherche de vulnérabilités connues avant son déploiement, tandis que les outils de test dynamique de la sécurité des applications (DAST) testent les applications en cours d'exécution à la recherche de failles exploitables en temps réel. La combinaison de ces deux approches vous permet de détecter les problèmes de manière précoce et continue.

Au-delà de l'analyse au cours du développement, il est essentiel de mettre en œuvre une surveillance continue dans la production. Cela implique la mise en place d'alertes en cas d'activité inhabituelle, l'enregistrement des événements de sécurité et l'utilisation d'outils d'autoprotection des applications en cours d'exécution (RASP) pour détecter et bloquer les attaques en temps réel. Une analyse et une surveillance régulières garantissent que, même si des vulnérabilités se glissent pendant le développement, vous avez la visibilité nécessaire pour y remédier rapidement avant que des dommages importants ne soient causés.

6. Documenter et mettre en œuvre des normes de codage sécurisées

La documentation des normes de codage sécurisé consiste à créer un ensemble clair de lignes directrices qui définissent comment votre équipe écrit un code sûr, maintenable et conforme. Ces normes doivent couvrir des sujets tels que la validation des entrées, la gestion des erreurs, les pratiques de cryptage et la gestion des sessions, ainsi que la manière de traiter les vulnérabilités courantes propres à votre pile technologique.

La mise en place de ces normes garantit que tous les développeurs, des ingénieurs débutants aux architectes chevronnés, suivent les mêmes principes de sécurité. Associées à des formations et à des mises à jour régulières, ces normes deviennent une ressource vivante qui permet à votre processus de développement de s'aligner sur les dernières exigences en matière de sécurité.

Normes et cadres de codage sécurisés

Si vous cherchez de l'aide pour élaborer vos propres normes de codage, les lignes directrices populaires ci-dessous peuvent vous aider. Elles couvrent une série de pratiques qui traitent des vulnérabilités courantes et peuvent aider à clarifier la manière d'aligner vos efforts de codage sur les meilleures pratiques de l'industrie.

Pratiques de codage sécurisé de l'OWASP

L'OWASP est l'une des sources les plus reconnues pour les développeurs qui souhaitent intégrer la sécurité dans leur code du début à la fin. Il produit des ressources clés en matière de codage sécurisé, telles que l'OWASP Developer Guide et l'OWASP Top 10. L'approche de l'OWASP est très pragmatique et propose des listes de contrôle et des conseils de codage que les développeurs peuvent appliquer pendant le développement.

Le respect des lignes directrices de l'OWASP profite aux équipes en créant une base commune pour un codage sécurisé dans tous les projets. L'OWASP étant régulièrement mis à jour pour refléter les nouveaux vecteurs de menace et les nouvelles techniques d'attaque, les organisations peuvent l'utiliser pour garder une longueur d'avance sur les risques émergents. En intégrant les principes de l'OWASP dans votre flux de travail, vous améliorez la qualité du code, réduisez les vulnérabilités et vous vous alignez sur les directives largement acceptées par l'industrie.

Cadre de développement de logiciels sécurisés du NIST

Le National Institute of Standards and Technology (NIST) publie des conseils complets sur le codage sécurisé, parallèlement à des cadres de cybersécurité plus larges. En plus de fournir des informations sur les pratiques de haut niveau en matière de développement de logiciels sécurisés, le cadre de développement de logiciels sécurisés du NIST (SSDF) propose un vocabulaire commun qui améliore la communication sur les questions clés au sein des équipes de votre entreprise et entre elles. Il se concentre sur les résultats plutôt que sur des techniques spécifiques, et il est donc préférable de l'utiliser en complément d'autres normes telles que celles de l'OWASP ou du SEI CERT Coding Standards.

Normes de codage du SEI CERT

Développées par la division CERT du Software Engineering Institute (SEI), les normes de codage du SEI CERT sont axées sur la prévention des failles de sécurité dans des langages de programmation spécifiques, notamment C, C++, Java et Perl. Chaque norme spécifique à un langage comporte des règles de codage sécurisées, des explications détaillées et des exemples de code conforme et non conforme. Comme les normes de codage du CERT abordent les nuances et les particularités de langages de programmation spécifiques, elles sont très utiles et exploitables pour les développeurs qui travaillent dans ces environnements.

Cycle de développement de la sécurité Microsoft

Le cycle de développement de la sécurité (SDL) de Microsoft est un ensemble de pratiques visant à intégrer la sécurité dans le processus de développement des logiciels. Il comprend des recommandations sur dix sujets importants, notamment la modélisation des menaces, la formation des développeurs à la sécurité et la sécurisation de la chaîne d'approvisionnement des logiciels. Microsoft utilise elle-même cette approche, de sorte que les organisations bénéficient d'un processus testé qui aligne les développeurs, les testeurs et les équipes de sécurité.

ISO/IEC 27001

La norme ISO/IEC 27001 est surtout connue comme une norme pour les systèmes de gestion de la sécurité de l'information (SGSI), mais elle a également de fortes implications pour le codage sécurisé. Bien qu'elle se concentre sur l'établissement d'un SGSI à l'échelle de l'organisation, elle inclut des principes sur le codage sécurisé. Ces recommandations fournissent des orientations de haut niveau que les organisations peuvent suivre lorsqu'elles s'efforcent de mettre en œuvre des pratiques de codage sécurisées.

Règles de sécurité de l'IA

Les outils de codage de l'IA sont plus pratiques que jamais, mais ils peuvent faire plus de mal que de bien si leur utilisation n'aboutit pas à un code sûr et précis. Les règles de sécurité de l'IA de Secure Code Warrior- les premières du genre - fournissent des conseils sur les meilleures pratiques de codage sécurisé à utiliser avec des outils d'IA tels que GitHub Copilot, Cline, Cursor et Windsurf. Ces règles permettent à vos assistants de codage de l'IA de rester sur la bonne voie, en mettant en place des garde-fous qui minimisent le risque de code non sécurisé.

Apprenez à créer un code sécurisé dès le départ

Le codage sécurisé est plus qu'une simple exigence technique - c'est un avantage commercial essentiel. Lorsque votre équipe écrit un code sécurisé dès le départ, vous évitez des vulnérabilités coûteuses, vous réduisez le risque de violation de données et vous fournissez des logiciels auxquels vos clients peuvent faire confiance. La maîtrise des pratiques de codage sécurisé peut toutefois s'avérer particulièrement difficile en l'absence de conseils structurés. Les développeurs ont besoin d'une pratique concrète, d'une connaissance actualisée de l'évolution des menaces et d'un moyen d'appliquer les principes de sécurité en toute confiance dans chaque ligne de code.

La learning platform agile de Secure Code Warrior, certifiée ISO 27001 et conforme à SOC 2, offre exactement cela à votre équipe. Avec une formation sur les meilleures pratiques de sécurité spécifiques au langage, des défis de codage réalistes et un contenu conçu pour une variété de rôles, elle transforme la sécurité d'une réflexion après coup en une partie naturelle du processus de développement. Les développeurs acquièrent les compétences nécessaires pour identifier et corriger les vulnérabilités à un stade précoce, s'aligner sur les normes de l'industrie et s'approprier pleinement la sécurité du code tout au long du cycle de développement du logiciel. Il n'est pas surprenant que les entreprises qui utilisent Secure Code Warrior réduisent les vulnérabilités logicielles de 53 %, réalisent des économies allant jusqu'à 14 millions de dollars et constatent que 92 % de leurs développeurs souhaitent une formation supplémentaire.

Si vous voulez voir comment votre équipe peut écrire un code plus sûr et plus solide dès le premier jour, réservez une démonstration de Secure Code Warrior dès aujourd'hui.

Cliquez sur le lien ci-dessous et téléchargez le PDF de cette ressource.

Secure Code Warrior est là pour vous aider à sécuriser le code tout au long du cycle de vie du développement logiciel et à créer une culture dans laquelle la cybersécurité est une priorité. Que vous soyez responsable AppSec, développeur, CISO ou toute autre personne impliquée dans la sécurité, nous pouvons aider votre organisation à réduire les risques associés à un code non sécurisé.

Voir le rapportRéservez une démonstrationSecure Code Warrior fait du codage sécurisé une expérience positive et attrayante pour les développeurs à mesure qu'ils améliorent leurs compétences. Nous guidons chaque codeur le long de son propre parcours d'apprentissage, afin que les développeurs compétents en matière de sécurité deviennent les super-héros quotidiens de notre monde connecté.

Cet article a été écrit par Secure Code Warrior L'équipe d'experts du secteur de s'engage à fournir aux développeurs les connaissances et les compétences nécessaires pour créer des logiciels sécurisés dès le départ. S'appuyant sur une expertise approfondie des pratiques de codage sécurisé, des tendances du secteur et des connaissances du monde réel.

Lorsque les vulnérabilités logicielles sont traitées comme une réflexion après coup ou comme un obstacle à l'innovation, les organisations ouvrent la porte à des violations de données, à des atteintes à la réputation et à des responsabilités juridiques coûteuses. Les cyberattaques exploitent souvent les faiblesses du code qui auraient pu être évitées grâce à des pratiques de développement plus rigoureuses.

Le codage sécurisé relève ces défis en intégrant des principes de sécurité à chaque étape du développement. Au lieu de mettre en œuvre des correctifs après la découverte de vulnérabilités, les développeurs écrivent du code avec des protections intégrées contre les menaces courantes telles que les attaques par injection et les scripts intersites (XSS). Voyons de plus près comment le codage sécurisé peut aider votre entreprise à réduire les risques, à préserver la confiance des utilisateurs et à se conformer aux exigences réglementaires, tout en fournissant des logiciels fiables et de grande qualité.

Qu'est-ce que le codage sécurisé ?

Le codage sécurisé est le principe qui consiste à suivre les meilleures pratiques en matière de sécurité lors de l'écriture d'un logiciel afin de remédier aux vulnérabilités potentielles. Plutôt que de traiter la sécurité comme une phase distincte du développement, le codage sécurisé intègre des mesures de protection éprouvées dès les premières étapes, en veillant à ce que les développeurs s'approprient la sécurité du code et disposent des compétences nécessaires pour l'appliquer efficacement.

Les normes reconnues de codage sécurisé produites par des organisations telles que l'Open Worldwide Application Security Project (OWASP) ou la division CERT du Software Engineering Institute peuvent servir d'étoile polaire aux développeurs qui cherchent à éviter les pièges courants exploités par les attaquants. Dans le paysage actuel de la cybersécurité, il n'est pas négociable de renforcer en permanence les compétences fondamentales et pratiques en matière de codage sécurisé afin de mettre en œuvre ces stratégies en toute sécurité dans les flux de travail existants. Par exemple, la validation d'autant d'entrées utilisateur que possible peut prévenir les attaques par injection SQL, tandis que l'encodage des sorties permet de bloquer les XSS. Ces pratiques de codage sécurisé, ainsi que d'autres, réduisent le risque de failles et permettent de créer des applications plus résistantes, capables de faire face à l'évolution des cybermenaces.

Pourquoi le codage sécurisé est-il si important ?